728x90

반응형

드로저를 활용한 앱 패키지 정보 확인

- 앱의 기본적인 정보들부터 취약점을 확인하고, 이 취약점으로부터 어떤 정보를 얻을 수 있는지 살펴본다.

- 패키지 정보 수집 전 분석하려는 앱이 디바이스에 설치되어 있는지 확인해야 하고, 디바이스 화면에 표현되는 어플 이름과 패키지명이 다르므로 앱의 패키지명을 확인해야 한다.

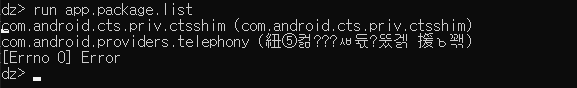

- → 명령어 : run app.package.list : 설치된 패키지 목록

- 옵션 없이 명령어를 실행하면 디바이스에 설치된 모든 앱의 패키지명이 출력되기 때문에 “-f” 옵션을 추가하여 특정 단어가 들어간 패키지 정보를 추출한다.

- → 명령어 : run app.package.list -f [문자열]

- 앱의 기본적인 정보를 얻기 위해서는 다음과 같은 명령어를 사용한다.

- → 명령어 : run app.package.info -a [패키지명]

- 패키지의 이름을 통해서 프로세스 정보, 버전, 데이터를 저장하는 위치, apk 파일의 위치, UID 등을 알 수 있으며, 앱이 갖고 있는 권한도 확인할 수 있다.

- -p 옵션을 사용하면 특정 권한을 갖고 있는 패키지 검색이 가능하다.

- → 명령어 : run app.package.info -p [특정 권한]

-

- 패키지 권한에 대해서는 AndroidManifest.xml 파일에 정의되어 있다.

- 이 파일은 여러 가지 정보를 추출할 수 있기 때문에 기본적으로 분석해야 할 파일 중 하나다.

- 명령어 : run app.package.manifest [패키지명]

- 9~33번째 줄까지 이전 패키지의 정보를 확인했던 그림에서 권한들이 그대로 유지되고 있는 것을 확인할 수 있다.

- 기본적인 앱에 대한 정보 추출만으로도 여러 가지 취약한 부분을 유추하거나 확인할 수 있기때문에 중요하다.

- 패키지 권한에 대해서는 AndroidManifest.xml 파일에 정의되어 있다.

728x90

반응형