우선 IrisCTF 2023의 Welcome, Networks, Reverse Engineering 문제들을 정리하였다.

[ Welcome ]

Sanity Check

- 문제 화면에 아예 플래그를 주고있다.

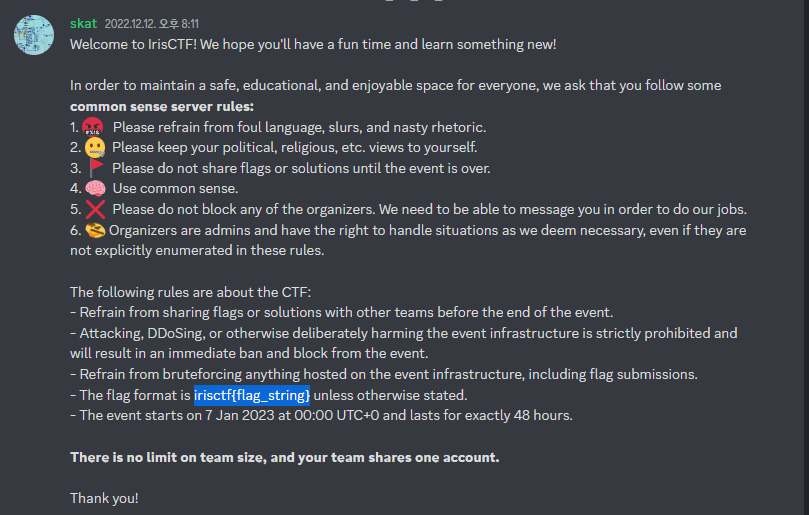

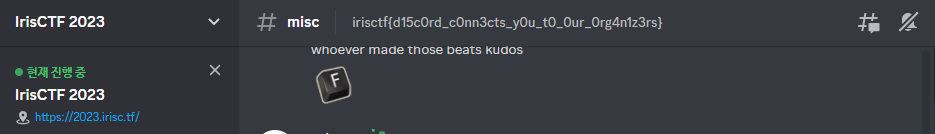

Discord

- 문제만 봐도 디스코드로 이동하여 플래그를 확인하면 된다고 링크까지 주고있다.

- 설마 이건가,,,,

- ㄴㄴ 아님

- 왜 못봤지;;; misc에 있었다.

[ Networks ]

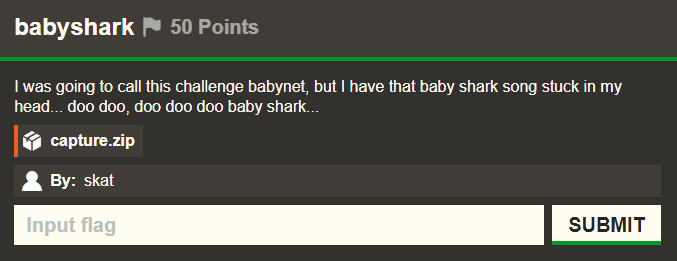

babyshark

- 아기상어 뭐라고 하는 것 같다.

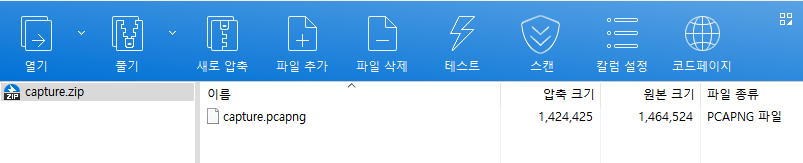

- 다운받은 압축 파일에는 capture.pcapng 파일이 있다.

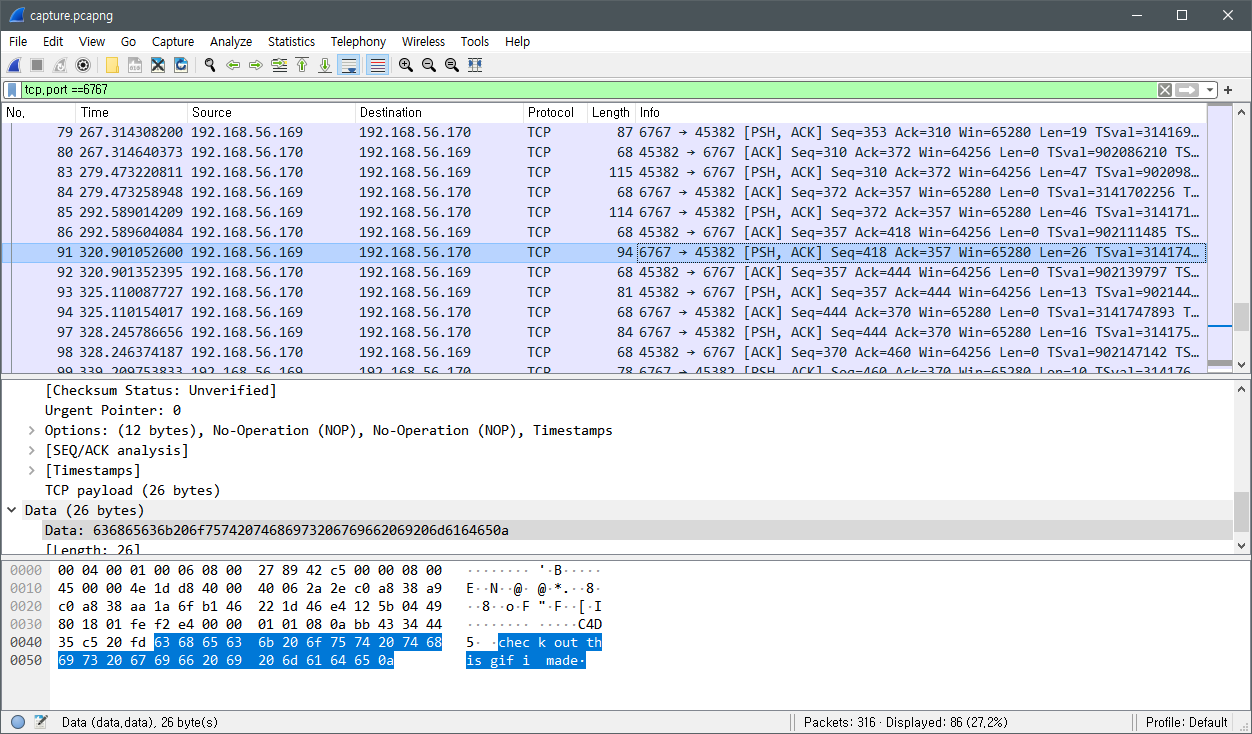

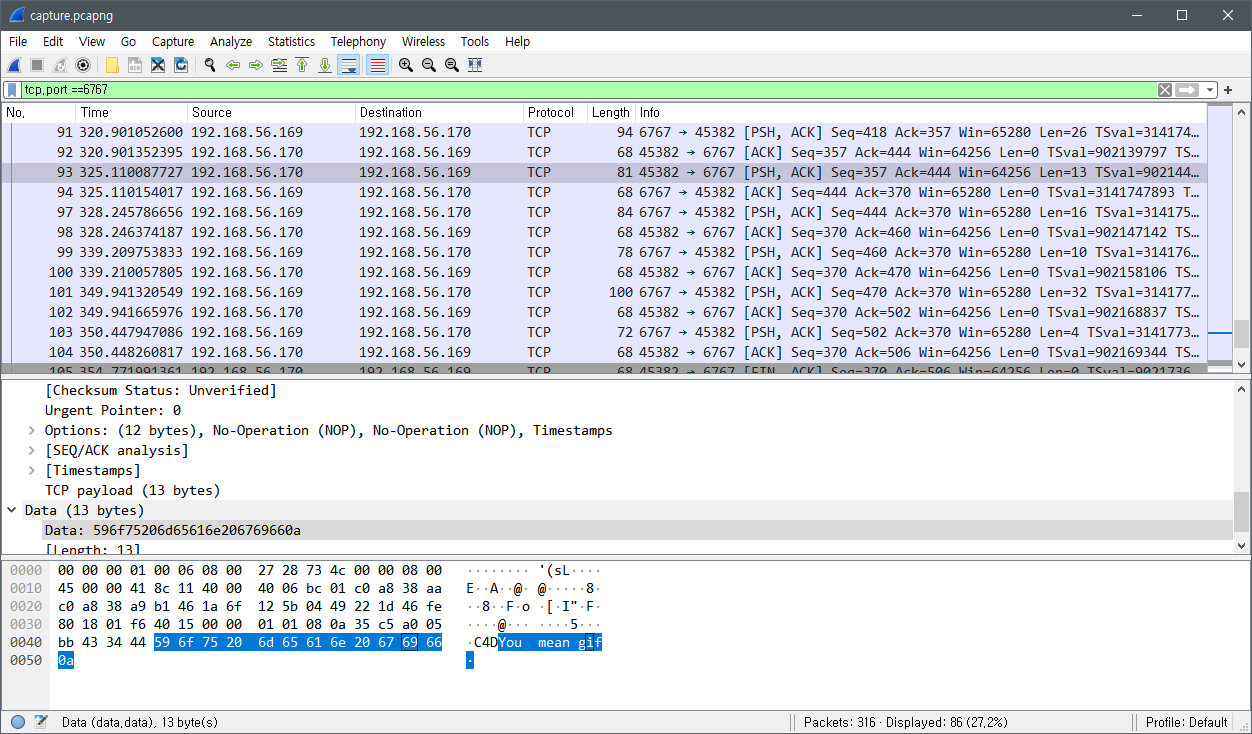

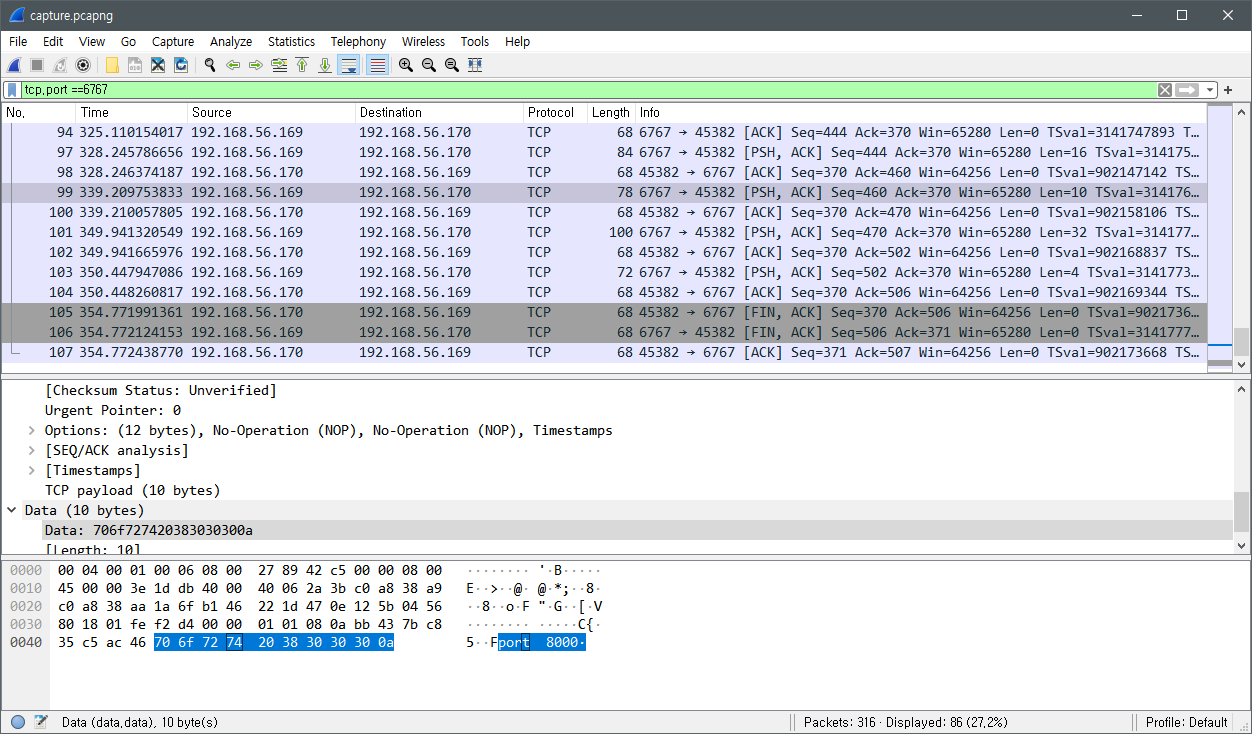

- 바로 Wireshark를 사용해 열어보았더니 눈에 띄는 port번호 6767을 필터링하여 대화 내용을 엿볼 수 있었다.

- 자신이 만든 gif 파일을 보라는 내용과 더 넘겨보니 port 8000번이라는 대화가 있어서 바로 필터링을 8000으로 바꾸어보았다.

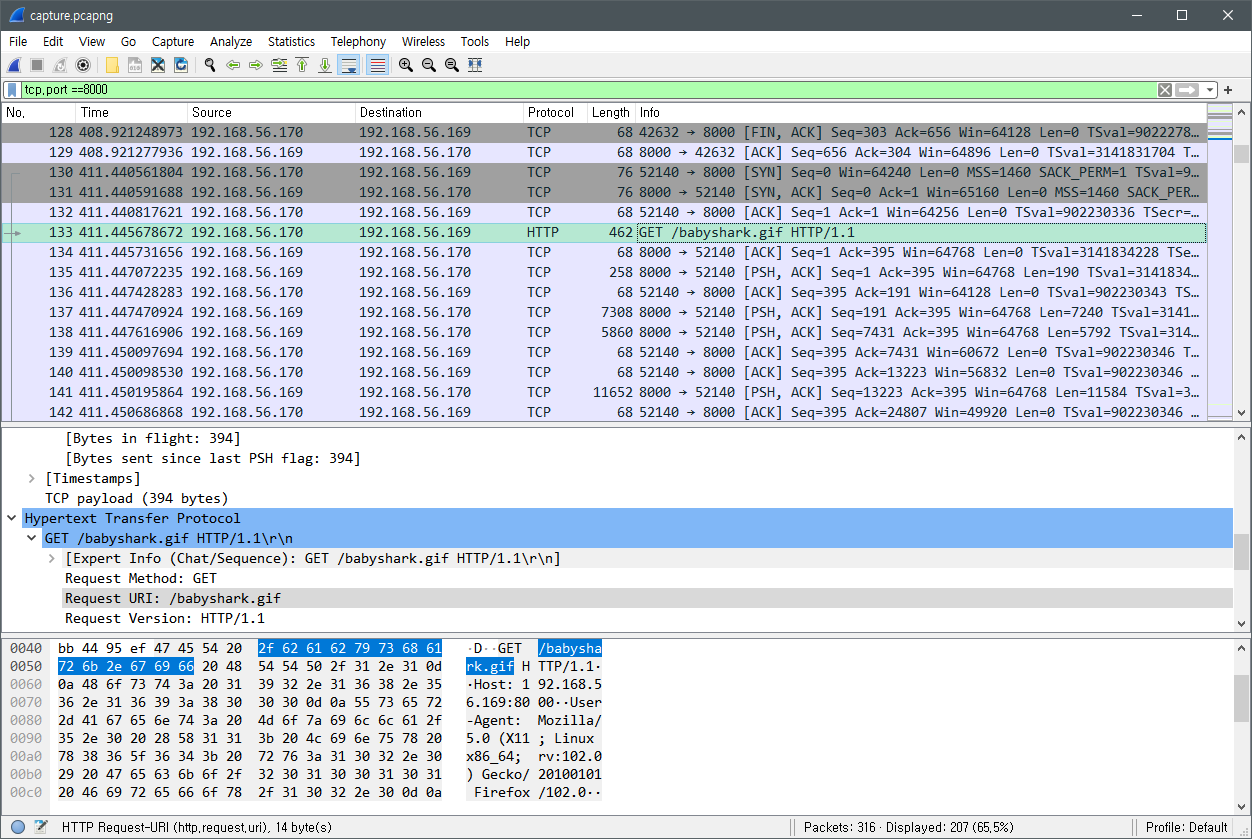

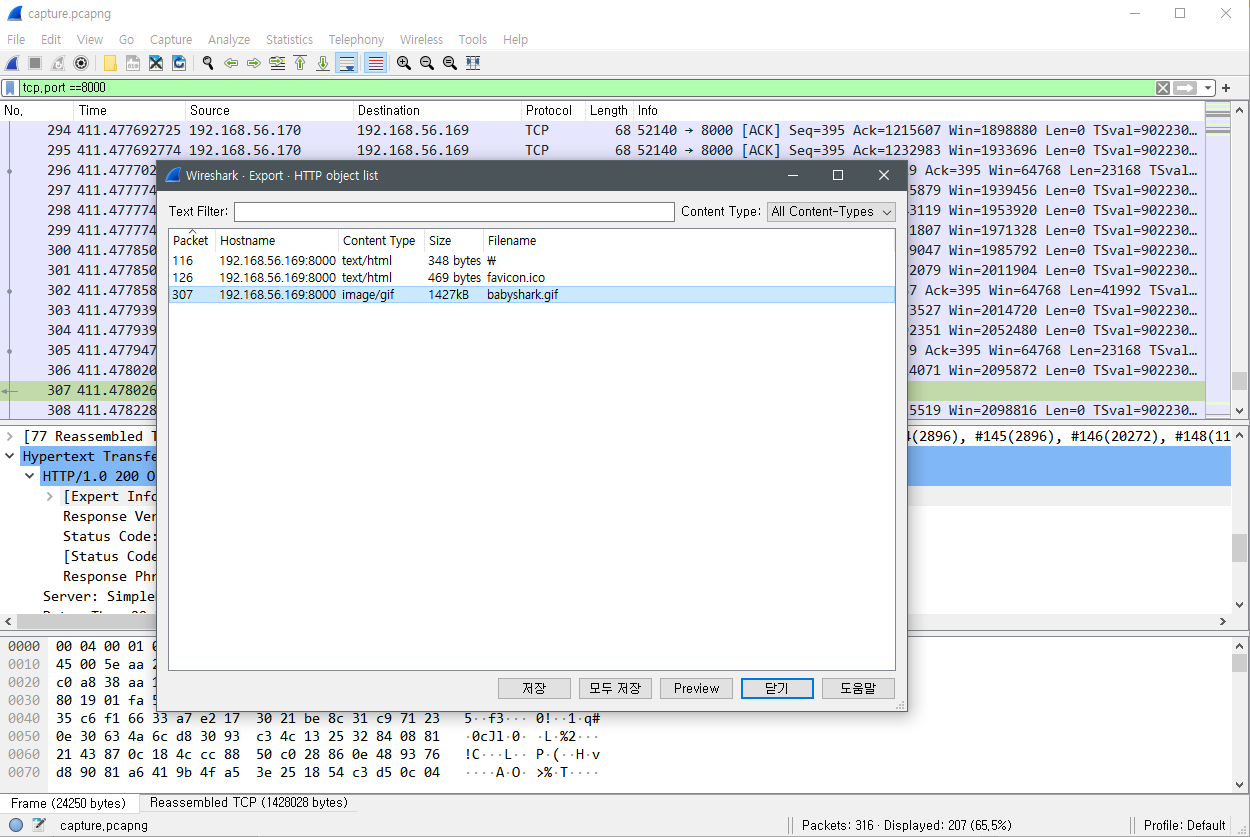

- 필터링 된 결과를 훑어보니 /babyshark.gif 파일에 대한 패킷이 있어서 해당 파일을 추출해보았다.

- 플래그를 얻었다.

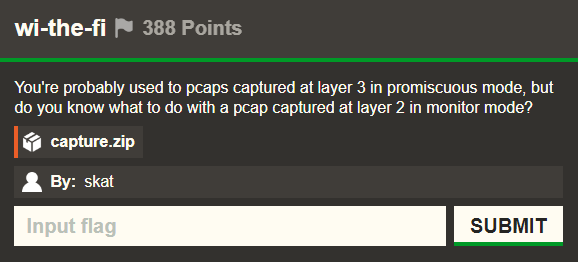

wi-the-fi

- 와이파이 관련 네트워크 패킷 문제이다.

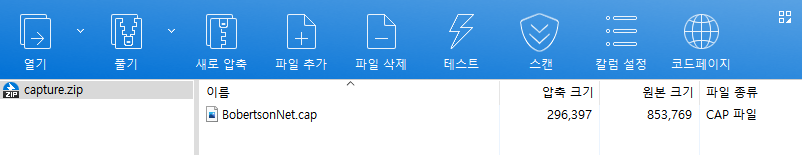

- 다운받은 압축파일을 풀면 아래 파일을 확인할 수 있다.

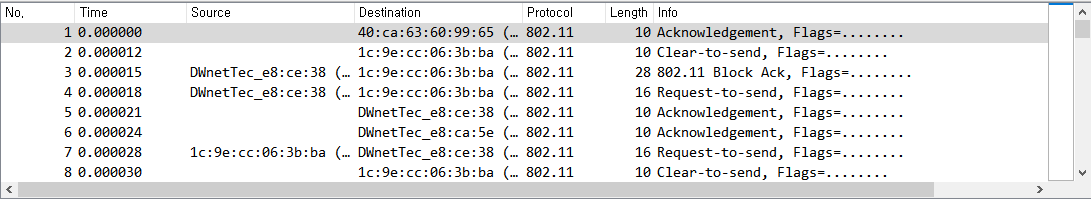

- 패킷을 확인해보면 802.11 프로토콜로 무선 네트워크 패킷임을 알 수 있다.

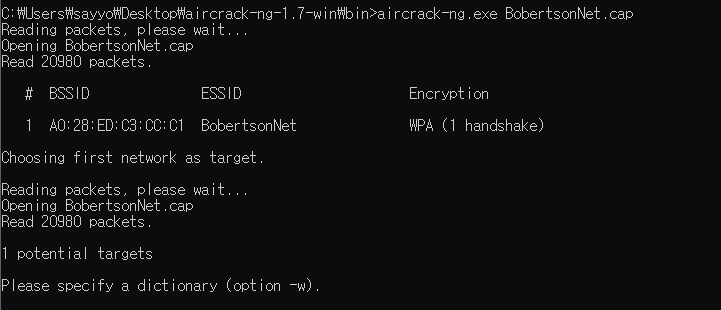

- aircrack을 사용해 암호화를 확인해주었다.

# BSSID ESSID Encryption

1 A0:28:ED:C3:CC:C1 BobertsonNet WPA (1 handshake)

- 암호화 방식이 WEP라면 aircrack을 사용해 복호화가 가능하지만, WPA 암호화가 되어있기 때문에 ESSID와 패스워드를 알아야 복호화가 가능하다.

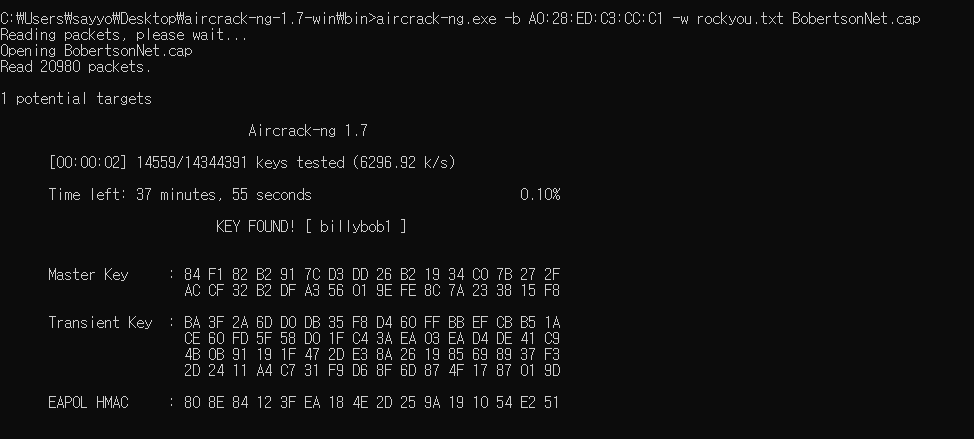

- aircrack을 사용해 내가 갖고 있는 사전파일로 패스워드를 크랙할 수 있나 해보았더니 패스워드를 찾았다.

Aircrack-ng 1.7

[00:00:02] 14559/14344391 keys tested (6296.92 k/s)

Time left: 37 minutes, 55 seconds 0.10%

KEY FOUND! [ billybob1 ]

Master Key : 84 F1 82 B2 91 7C D3 DD 26 B2 19 34 C0 7B 27 2F

AC CF 32 B2 DF A3 56 01 9E FE 8C 7A 23 38 15 F8

Transient Key : BA 3F 2A 6D D0 DB 35 F8 D4 60 FF BB EF CB B5 1A

CE 60 FD 5F 58 D0 1F C4 3A EA 03 EA D4 DE 41 C9

4B 0B 91 19 1F 47 2D E3 8A 26 19 85 69 89 37 F3

2D 24 11 A4 C7 31 F9 D6 8F 6D 87 4F 17 87 01 9D

EAPOL HMAC : 80 8E 84 12 3F EA 18 4E 2D 25 9A 19 10 54 E2 51

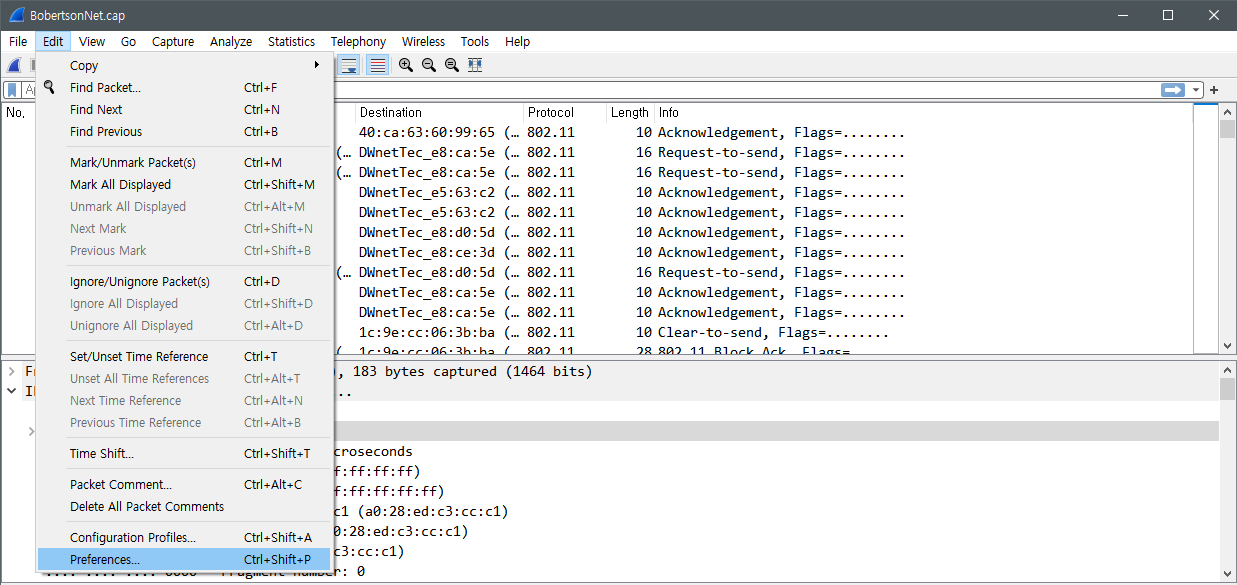

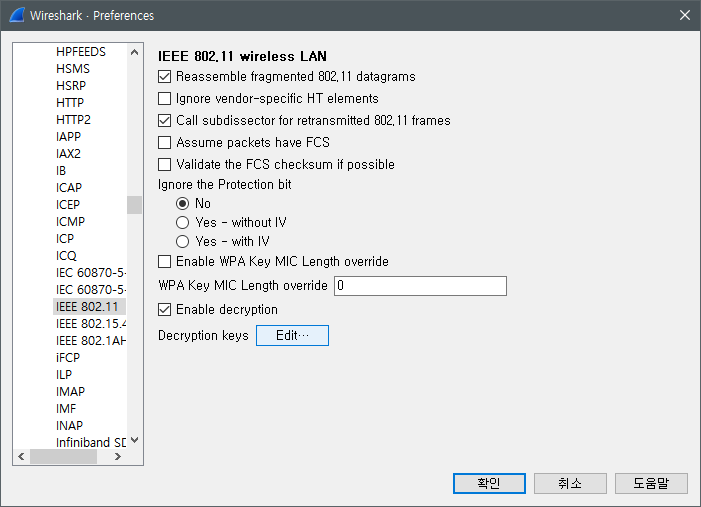

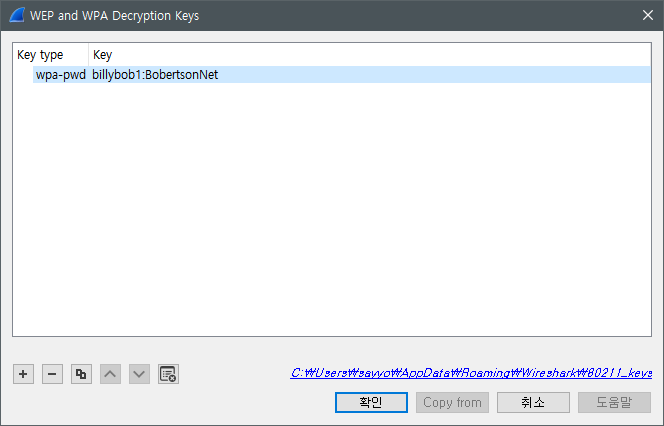

- 알아낸 정보들을 바탕으로 와이어샤크에서 패킷을 복호화하여 보기 위해 설정했다.

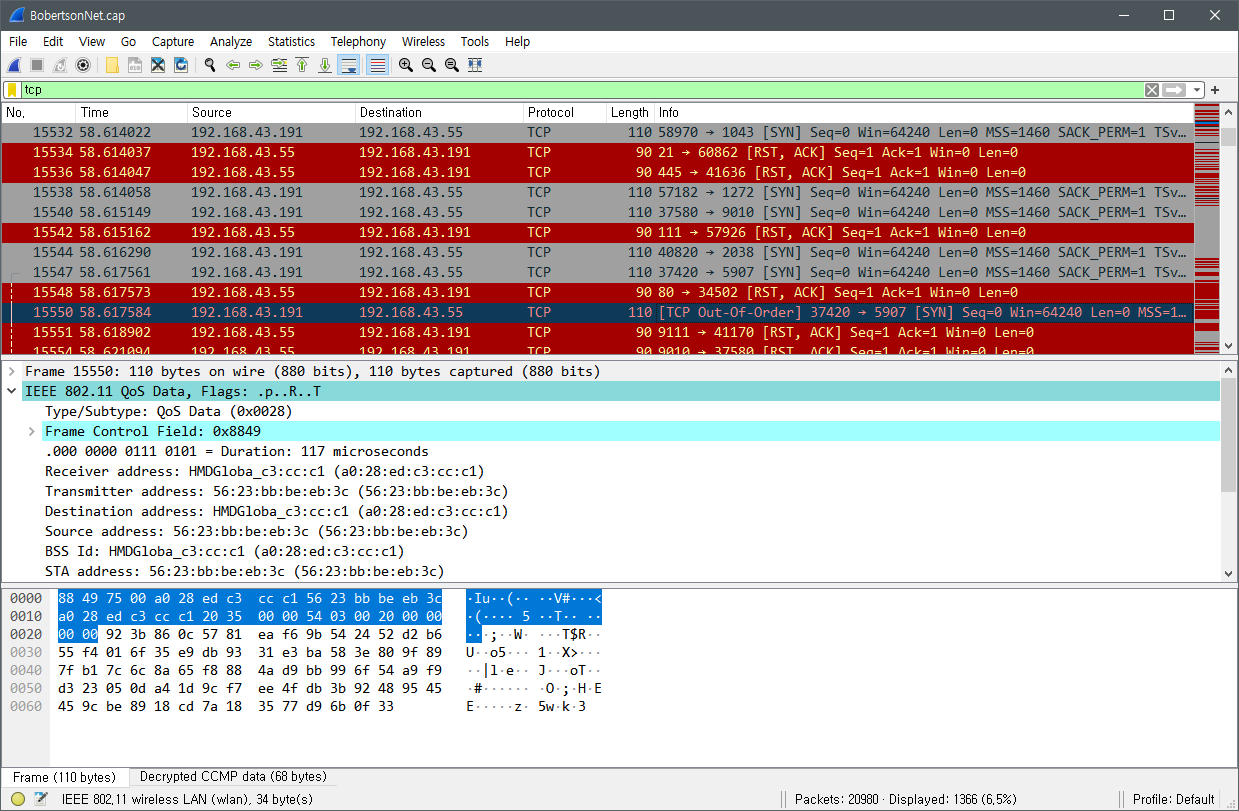

- 그럼 아래와 같이 패킷이 복호화된다.

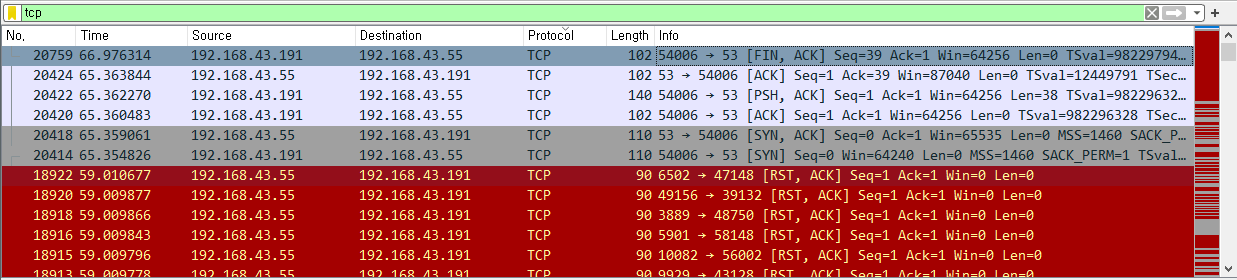

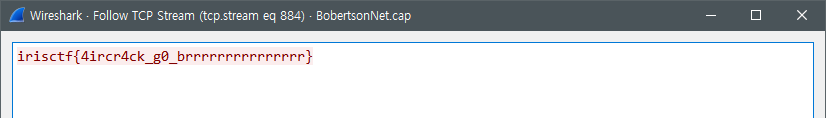

- Protocol 정렬을 해준 뒤 위에서부터 훑어보다가 의심이 가는 패킷이 보여 Follow TCP Stream을 했다.

[ Reverse Engineering ]

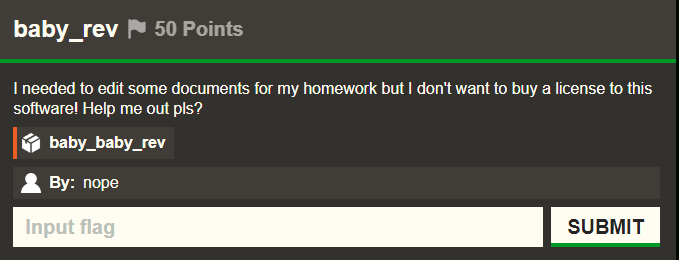

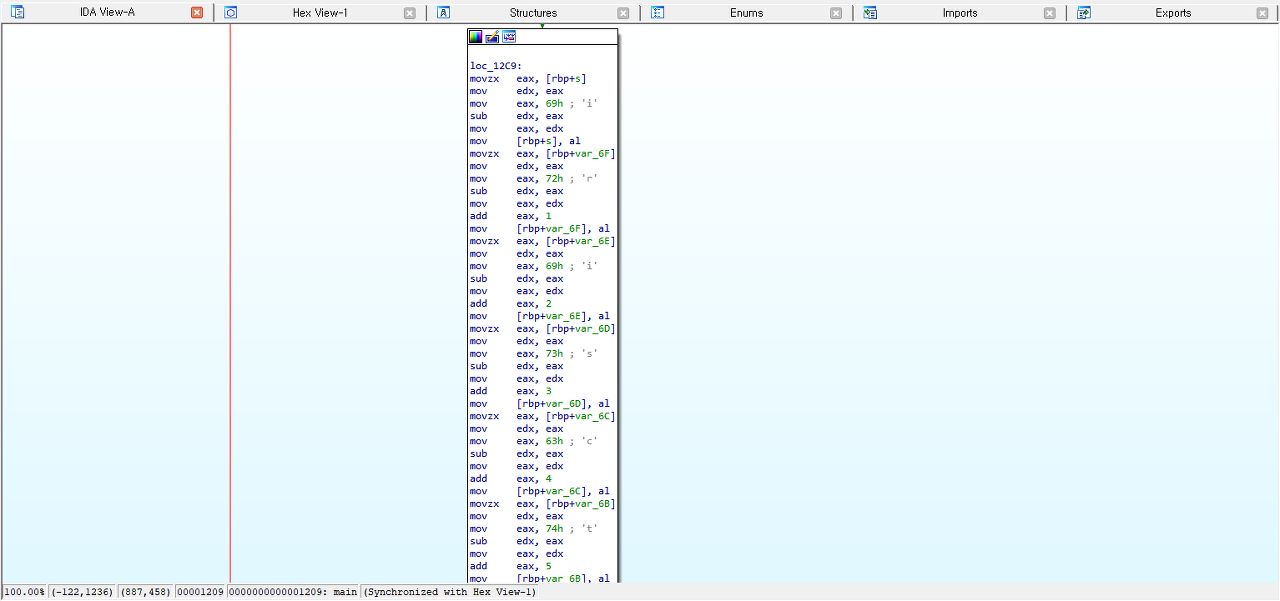

baby_rev

- 일단 파일을 확인했다.

- 으에? IDA 로 파일을 열어보면 플래그가 바로 보인다.

해킹은 삽질의 연속이라지,,,

원래 웹해킹만 공부하던 나는,

뭐라도 많이 풀어보고 경험해보자는 입장에서 모든 문제들을 보고 해볼만 한건 시도해보다가 네트워크 카테고리에서 의외의 재미를 느꼈다,,,,

이번 대회에서는 트랙별 기초 문제를 내주어 접근성을 높인 것 같아 이것저것 도전해보았지만,,,

아직 내 실력으로는 부족한게 많았다.

Crypto 항목에도 조금씩 관심이 생기기 시작했다.

Forensic은 아직 감이 안잡히는걸,,,,,ㅠ