728x90

반응형

- 문제 페이지에서 중요한 부분은 아래의 내용이다.

1. 김장군 PC의 IP 주소는?

2. 해커가 열람한 기밀문서의 파일명은?

3. 기밀문서의 주요 내용은? 내용속에 "Key"가 있다.

인증키 형식 : lowercase(MD5(1번답+2번답+3번키))

- 다운로드 링크를 눌러서 파일을 다운받았다.

- 다운받은 파일을 확인하기 위해 volatility를 사용했다.

- 가장 먼저 덤프파일의 운영체제 정보를 알기 위해 아래 명령어를 사용해서 확인했다.

- vol.exe -f [파일명] imageinfo

- 운영체제는 Win7SP0x86, Win7SP1x86 이다.

1. 김장군 PC IP 알아내기

- 알아낸 Profile을 사용하여 김장군의 PC IP를 알아내기 위해 아래 명령어를 사용했다.

- vol.exe -f [파일명] --profile=Win7SP1x86 netscan

- 김장군 PC IP : 192.168.197.138

2. 해커가 열람한 기밀 문서의 파일명

- pstree 옵션을 사용해서 프로세스 목록을 확인했다.

- vol.exe -f [파일명] --profile=Win7SP1x86 pstree

- 열람한 기밀 문서라고 했는데, 문서 관련 프로세스는 notepad.exe 밖에 없어보인다.

- cmdscan 옵션을 사용해서 cmd에 입력한 명령어들을 확인했다.

- vol.exe -f [파일명] --profile=Win7SP1x86 cmdscan

- 아래 명령어는 해당 파일 덤프를 뜨기 위해 실행한 것 같고, 위 명령어를 보면 notepad로 SecreetDocumen7.txt 파일을 열람한 것을 알 수 있다.

- 해커가 열람한 기밀 문서의 파일명 : SecreetDocumen7.txt

3. 기밀 문서의 주요 내용 → 내용에 Key가 있음

- filescan 명령어를 사용해서 txt 파일의 offset을 확인했다.

- vol.exe -f [파일명] --profile=Win7SP1x86 filescan | findstr [파일명]

- SecreetDocumen7.txt 파일의 offset : 0x3df2ddd8

- vol.exe -f [파일명] --profile=Win7SP1x86 dumpfiles -Q [Offset값] -D [디렉터리명]

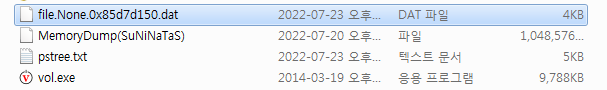

- 위 명령어를 사용하면 dat 파일이 추출된다.

- 추출된 파일을 메모장으로 열어서 확인했다.

- Key : 4rmy_4irforce_N4vy

- 끝이 아니다.

- 인증키 형식은 lowercase(MD5(1번답+2번답+3번키)) 이다.

- lowercase(MD5(192.168.197.138SecreetDocumen7.txt4rmy_4irforce_N4vy))

- 위 값을 MD5로 해싱했다.

- C152E3FB5A6882563231B00F21A8ED5F

- 다음으로는 대문자를 소문자로 바꾸어준다.

- c152e3fb5a6882563231b00f21a8ed5f

- 인증 페이지에 입력했다.

728x90

반응형