2014-11-16 - TRAFFIC ANALYSIS EXERCISE

2014-11-23- TRAFFIC ANALYSIS EXERCISE

PCAP AND ANSWERS

ZIP of this week's PCAP: 2014-11-23-traffic-analysis-exercise.pcap.zip

ZIP of this week's answers (PDF file): 2014-11-23-traffic-analysis-exercise-answers.pdf.zip

NOTE:

ZIP files are password-protected with the standard password. If you don't know it, look at the "about" page of this website.QUESTIONS

BASIC QUESTIONS:

1) What is the IP address of the Windows VM that gets infected?

2) What is the MAC address of the infected VM?

3) What is the IP address of the compromised web site?

4) What is the domain name of the compromised web site?

5) What is the IP address and domain name that delivered the exploit kit and malware?

6) What is the domain name that delivered the exploit kit and malware?

MORE ADVANCED QUESTIONS:

1) What is the exploit kit (EK) that delivers the malware?

2) What is the redirect URL that points to the exploit kit (EK) landing page?

3) What is the IP address of the redirect URL that points to the exploit kit (EK) landing page?

4) Submit the pcap to VirusTotal and find out what snort alerts triggered. Do any of the alerts indicate what this exploit kit this is?

5) Extract the malware payload from the pcap. What is the MD5 or SHA256 hash?

EXTRA QUESTIONS:

1) If you use Suricata, what EmergingThreats signatures fire on the exploit kit traffic?

2) What exploit (which CVE) is used by this EK?

네트워크 패킷 분석을 위해 적혀있는 기본부터 고급과 추가질문까지의 질문을 따라 가볼것이다.

번역을 돌리면 아래와 같다.

기본 질문:

1) 감염된 Windows VM의 IP 주소는 무엇입니까?

2) 감염된 VM의 MAC 주소는 무엇입니까?

3) 침해된 웹 사이트의 IP 주소는 무엇입니까?

4) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

5) 익스플로잇 킷과 악성코드를 전달한 IP 주소와 도메인 이름은 무엇입니까?

6) 익스플로잇 킷과 악성코드를 전달한 도메인 이름은 무엇입니까?

고급 질문:

1) 악성코드를 유포하는 익스플로잇 킷(EK)은 무엇입니까?

2) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

3) 익스플로잇 키트(EK) 랜딩 페이지를 가리키는 리디렉션 URL의 IP 주소는 무엇입니까?

4) VirusTotal에 pcap을 제출하고 어떤 snort 경고가 트리거되었는지 확인합니다. 이 익스플로잇 킷이 무엇인지 알려주는 경고가 있습니까?

5) pcap에서 악성코드 페이로드를 추출합니다. MD5 또는 SHA256 해시는 무엇입니까?

추가 질문:

1) Suricata를 사용하는 경우 익스플로잇 킷 트래픽에서 어떤 EmergingThreats 시그니처가 실행됩니까?

2) 이 EK에서 사용하는 익스플로잇(CVE)은 무엇입니까?

분석1

기본 질문:

1) 감염된 Windows VM의 IP 주소는 무엇입니까?

2) 감염된 VM의 MAC 주소는 무엇입니까?

3) 침해된 웹 사이트의 IP 주소는 무엇입니까?

4) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

5) 익스플로잇 킷과 악성코드를 전달한 IP 주소와 도메인 이름은 무엇입니까?

6) 익스플로잇 킷과 악성코드를 전달한 도메인 이름은 무엇입니까?

1) 감염된 Windows VM의 IP 주소는 무엇입니까?

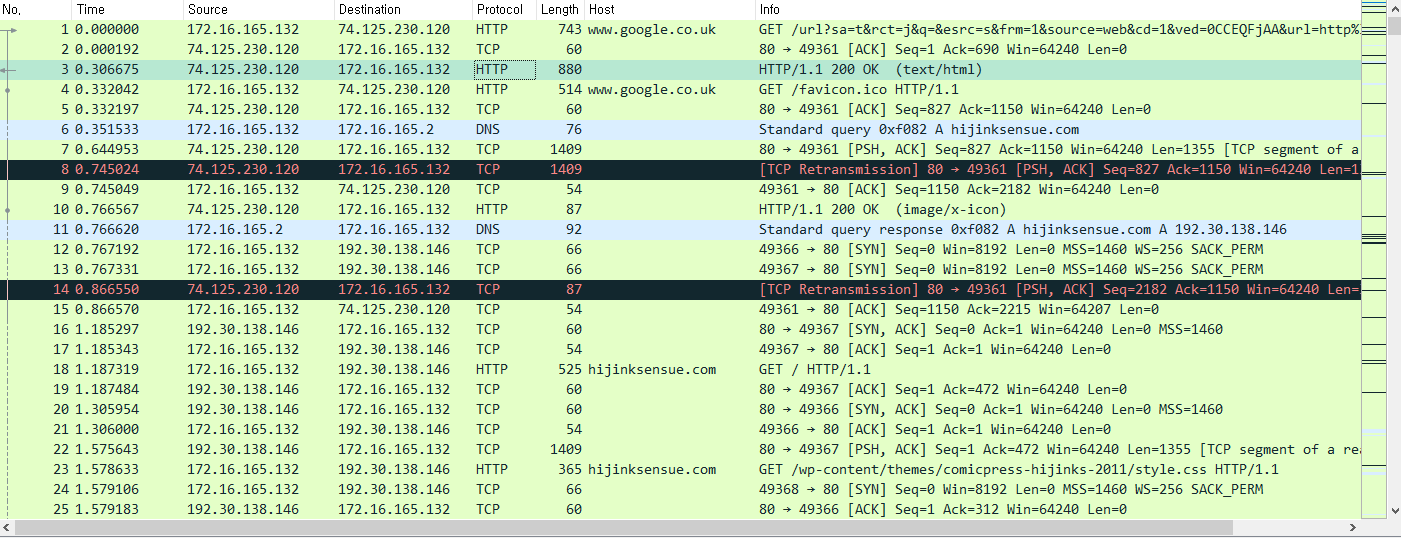

와이어샤크 패킷을 보면 172.16.165.132로 예측이 간다.

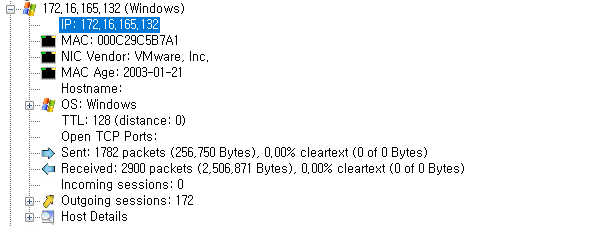

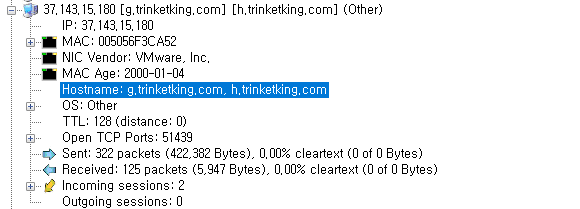

NetworkMiner를 사용하여 확인해봐도 172.16.165.132가 확인된다.

정답 : 172.16.165.132

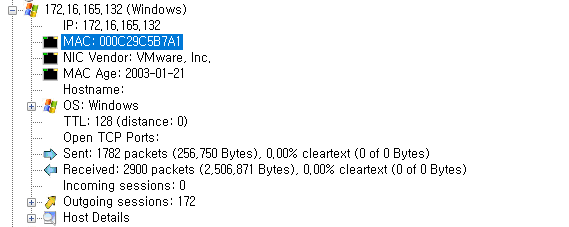

2) 감염된 VM의 MAC 주소는 무엇입니까?

MAC: 000C29C5B7A1 로 출력이 된다.

MAC주소의 형태로 바꾸어준다.

00:0c:29:c5:b7:a1 이다.

정답 : 00:0c:29:c5:b7:a1

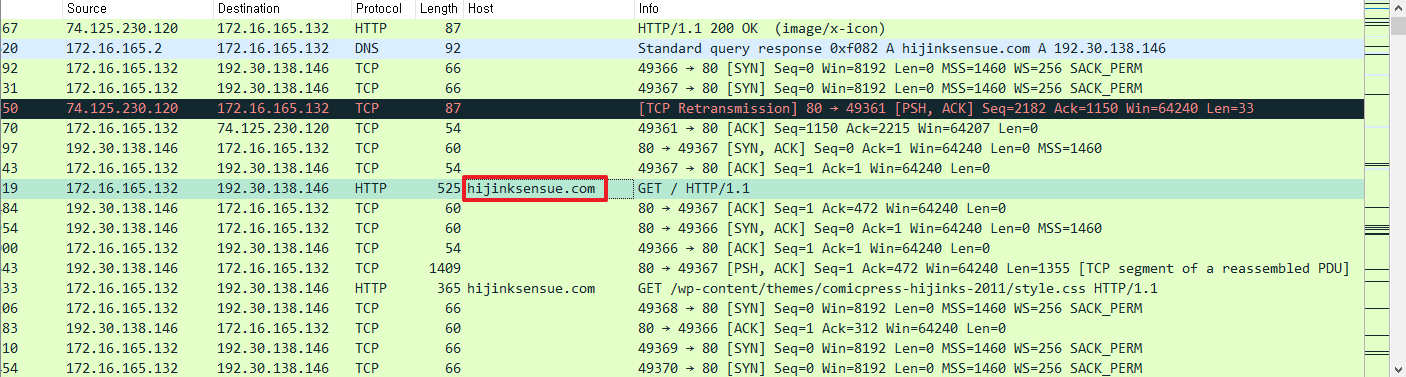

3) 침해된 웹 사이트의 IP 주소는 무엇입니까?

패킷을 순서대로 확인해보면, 피해자는 google을 2번 방문했다가 hijinksensue를 방문한 것이 확인된다.

그러나 이번 패킷 샘플에서는 어떤 방식으로 침해된 웹 사이트 IP를 찾아야 할지 감이 안잡혀서 자료들을 찾아보았다.

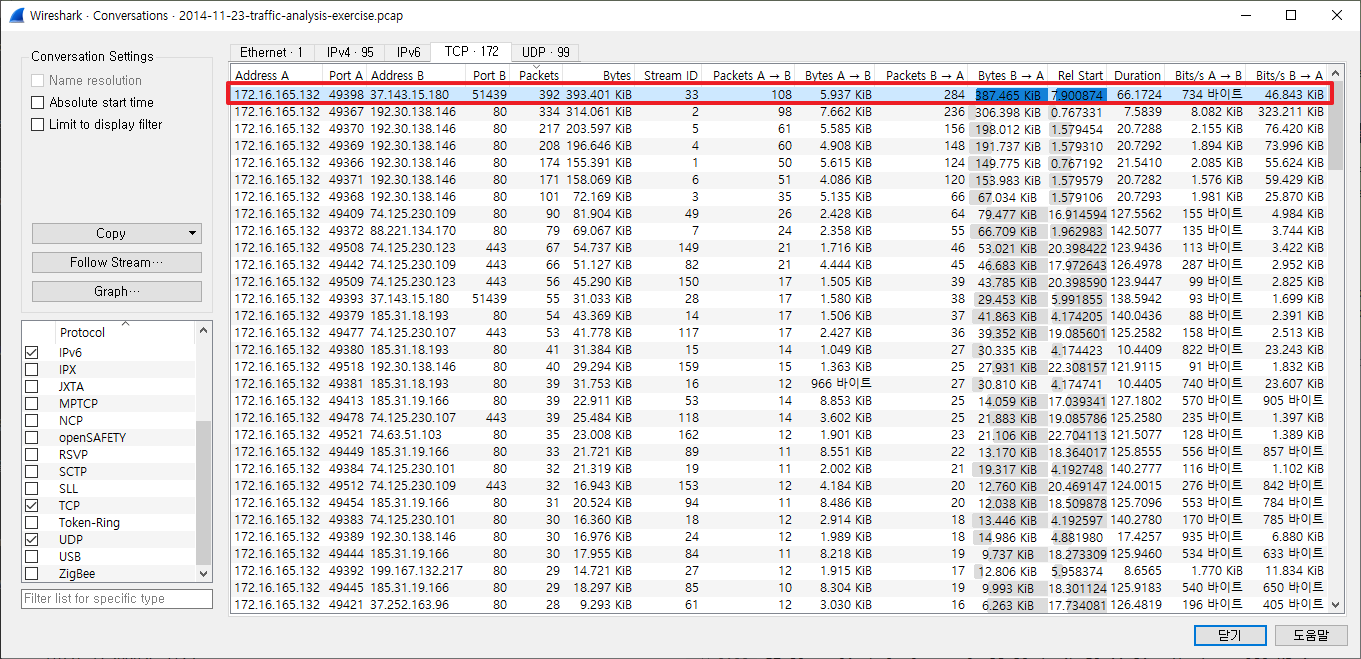

와이어샤크의 Statistics - Conversations - TCP Tab 기능을 통해 TCP 통신과 관련된 패킷의 통계를 볼 수 있다.

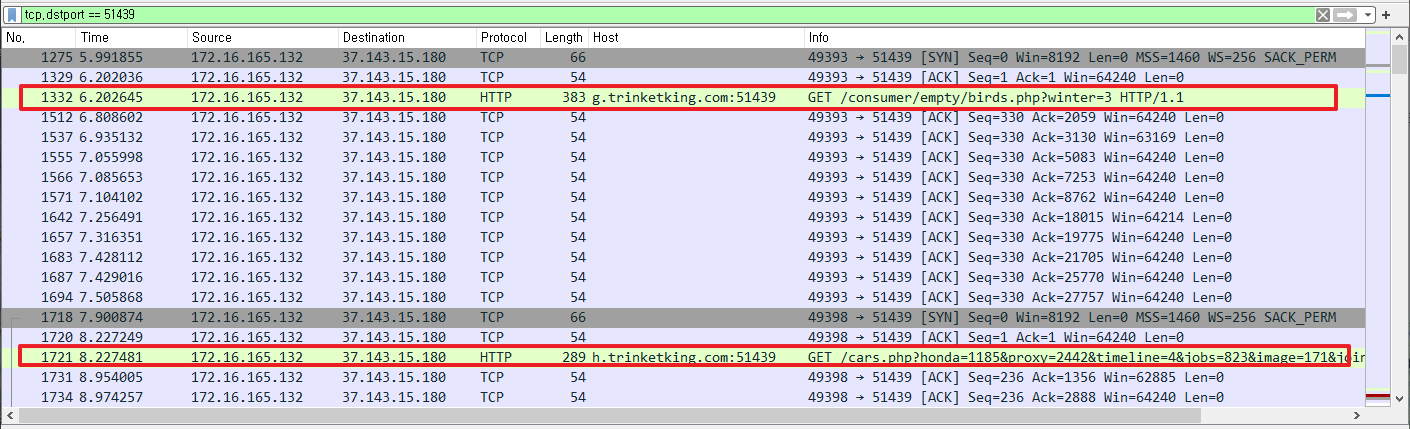

ㄴ 패킷의 수가 높은 것 부터 낮을 것 까지 정렬시키고, 패킷 수가 가장 많은 패킷의 포트번호(51439)를 확인했다.

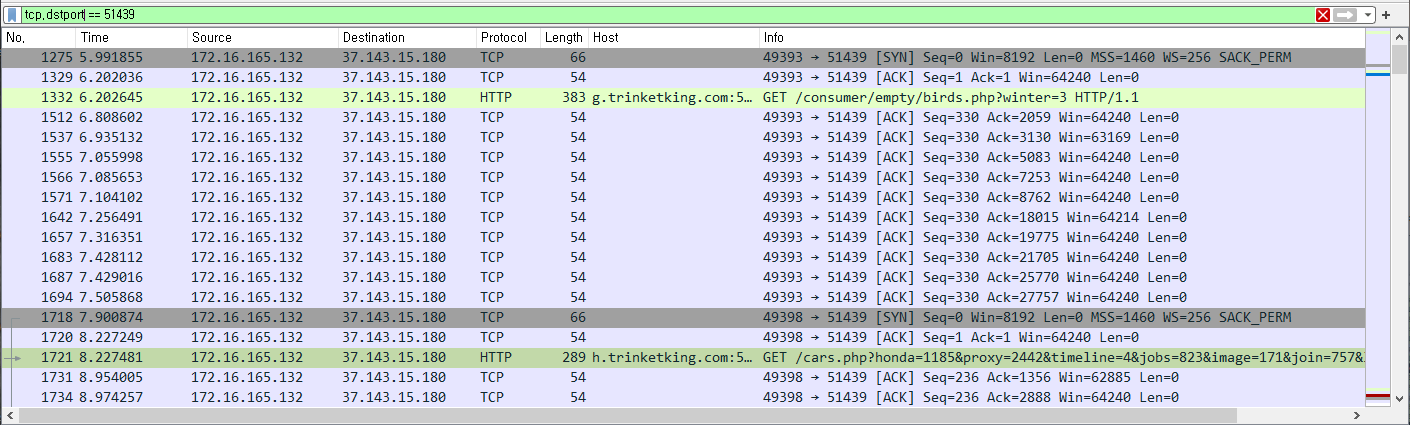

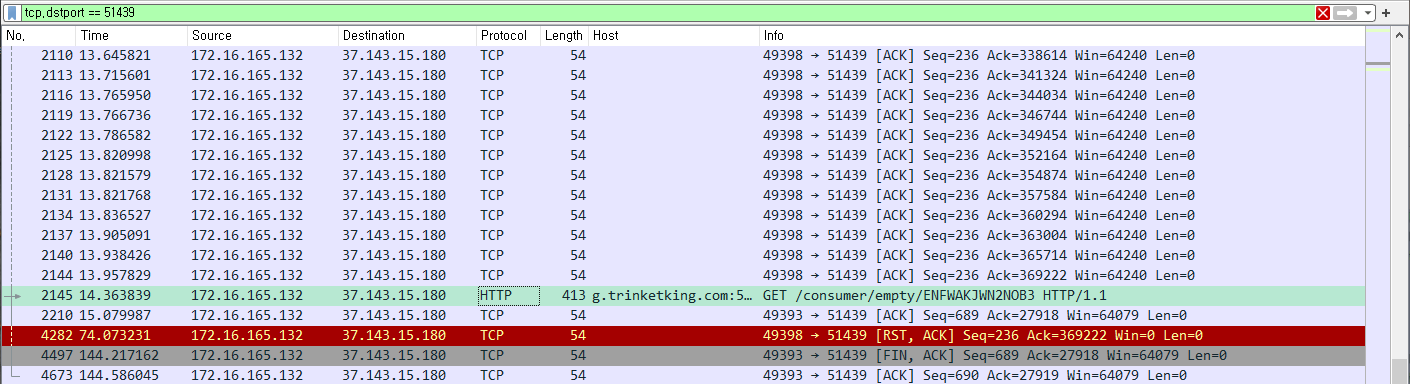

해당 포트번호의 패킷도 확인해보았다.

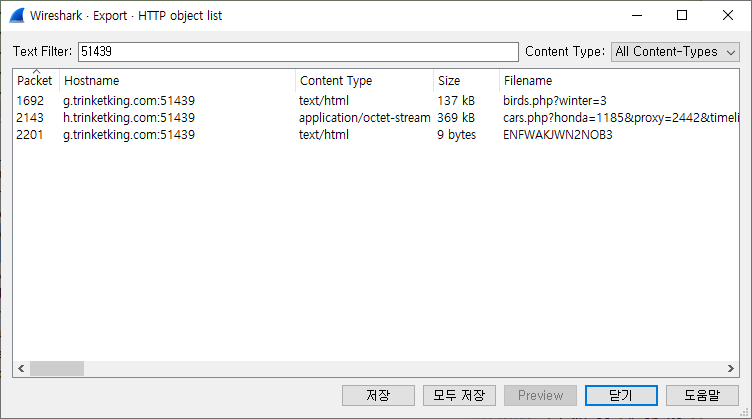

다음으로 Export - HTTP Object 로 이동하여 앞에서 알아낸 포트번호를 입력해 필터링한다.

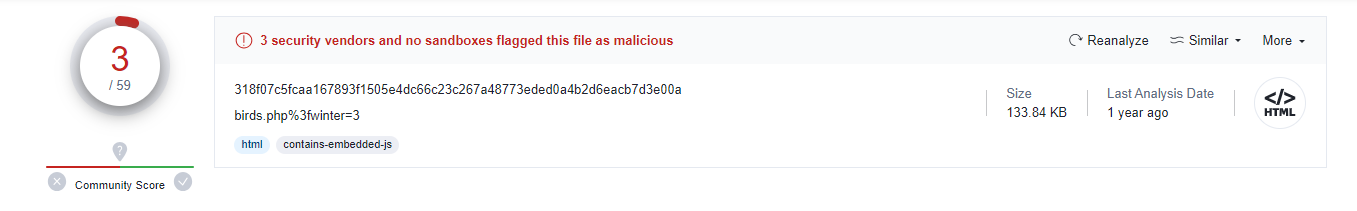

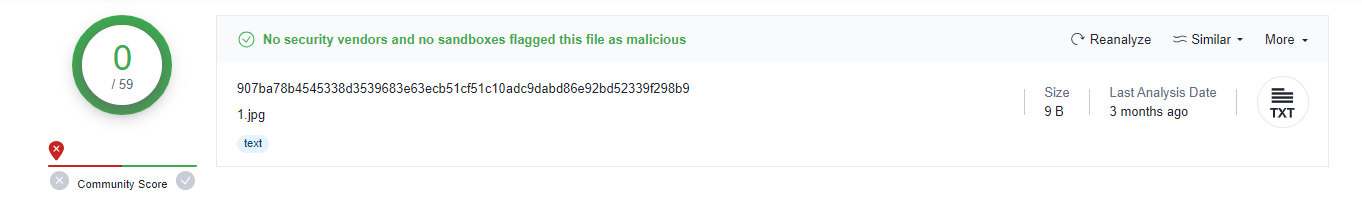

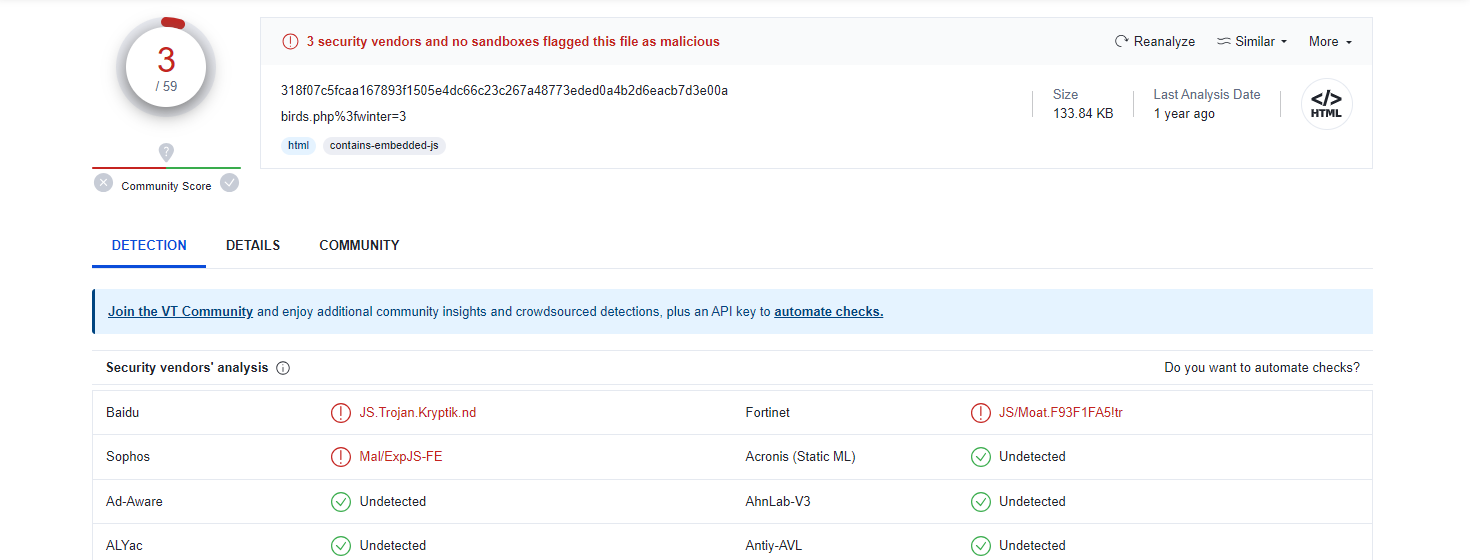

위에서 필터링된 결과의 파일들을 모두 저장 후 VirusTotal을 사용하여 파일을 검사해보았다.

위 파일중 악성코드라고 확신이 드는 2개 파일의 분석결과는 아래와 같다.

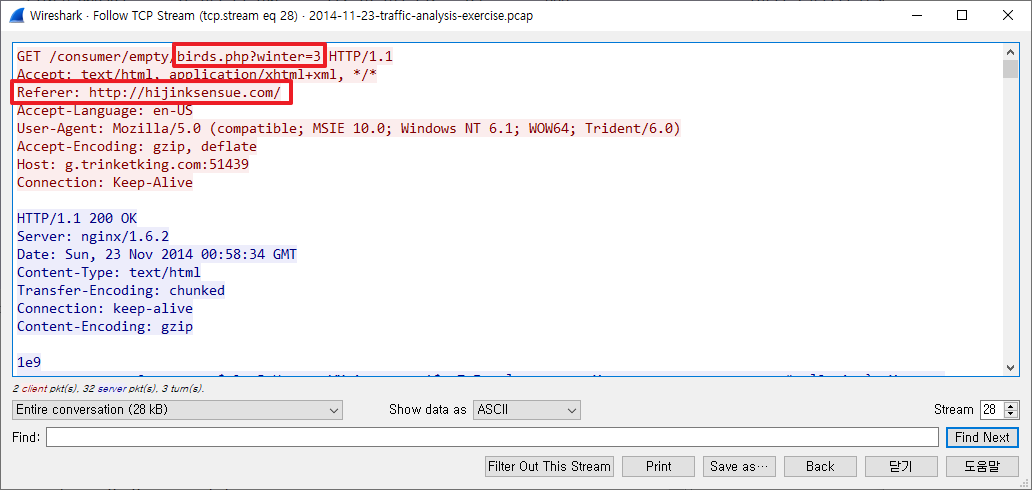

다운받은 파일의 패킷을 확인해보면 앞에서 언급한 http://hijinksensue.com/ 에서 온것이다.

그러므로 앞에서 확인했던 http://hijinksensue.com/ 의 IP인 192.30.138.146이다.

정답 : 192.30.138.146

4) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

hijinksensue.com 이다.

정답 : hijinksensue.com

5) 익스플로잇 킷과 악성코드를 전달한 IP 주소와 도메인 이름은 무엇입니까?

정답 : 37.143.15.180:51439, g.trinketking.com, h.trinketking.com

6) 익스플로잇 킷과 악성코드를 전달한 도메인 이름은 무엇입니까?

정답 : g.trinketking.com, h.trinketking.com

분석2

고급 질문:

1) 악성코드를 유포하는 익스플로잇 킷(EK)은 무엇입니까?

2) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

3) 익스플로잇 키트(EK) 랜딩 페이지를 가리키는 리디렉션 URL의 IP 주소는 무엇입니까?

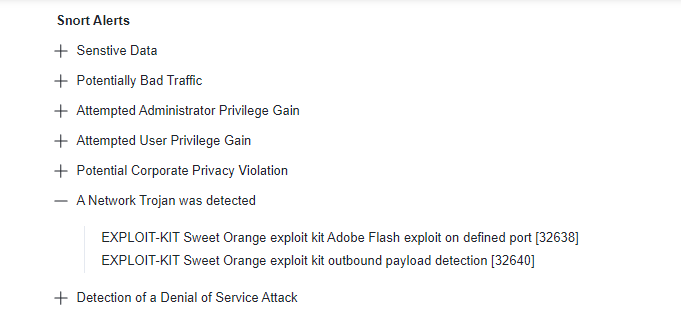

4) VirusTotal에 pcap을 제출하고 어떤 snort 경고가 트리거되었는지 확인합니다. 이 익스플로잇 킷이 무엇인지 알려주는 경고가 있습니까?

5) pcap에서 악성코드 페이로드를 추출합니다. MD5 또는 SHA256 해시는 무엇입니까?

1) 악성코드를 유포하는 익스플로잇 킷(EK)은 무엇입니까?

정답 : Sweet Orange

2) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

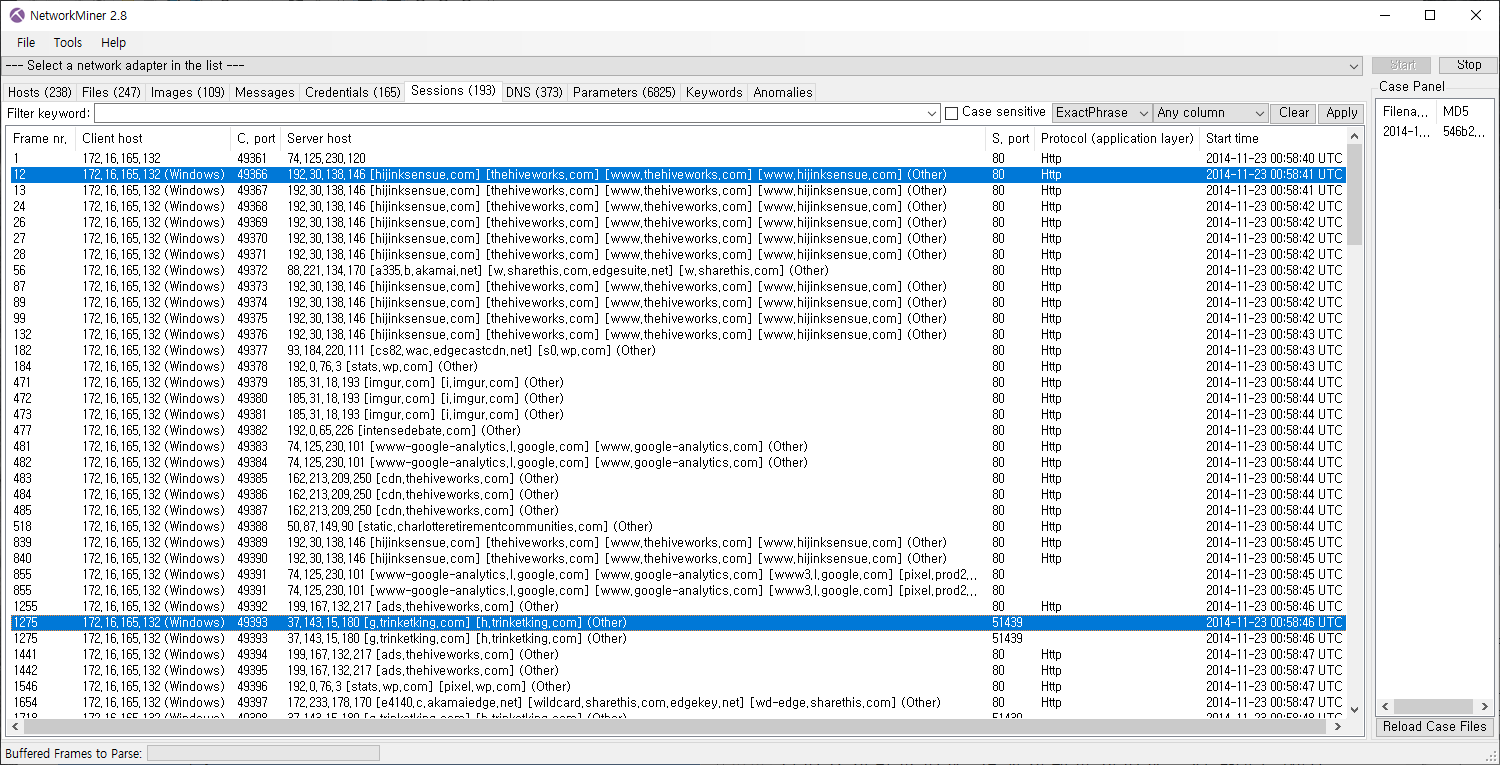

NetworkMiner의 Sessions 탭으로 이동하여 hijinsensue.com과 g/h.trinketking.com 세션 사이의 세션들을 확인해보았다.

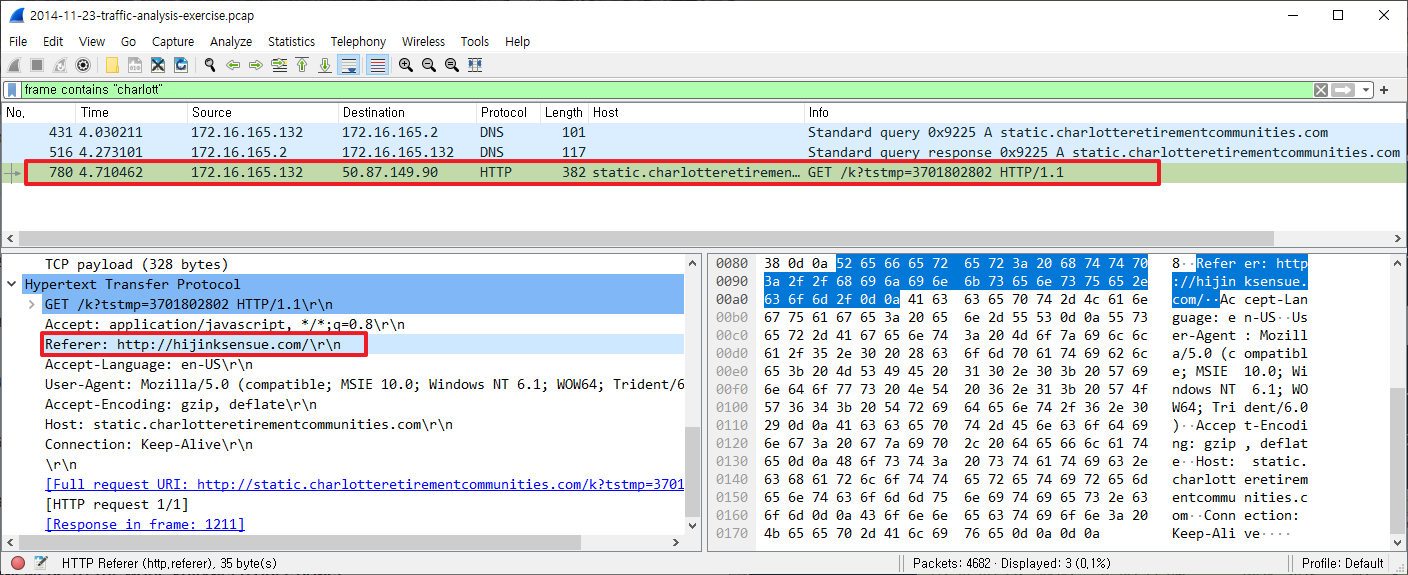

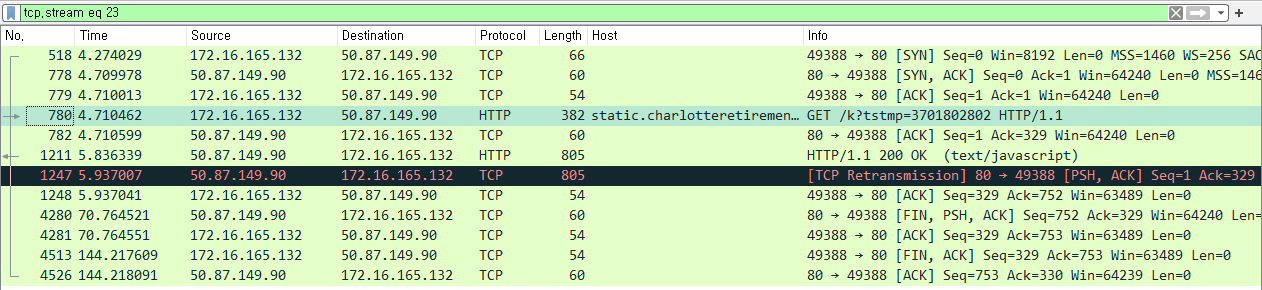

그 중 눈에 띄는 host를 와이어샤크로 패킷을 확인해보았다.

frame contains "charlott”

Host의 값이 static.charlotteretirementcommunities.com 인 패킷을 확인해보면, Referer의 값이 침해된 웹사이트 도메인인 hijinksensue임을 확인할 수 있다.

또한 /k?tstmp=3701802802 라는 파라미터가 붙어 전달된다.

정답 : static.charlotteretirementcommunities.com/k?tstmp=3701802802

3) 익스플로잇 키트(EK) 랜딩 페이지를 가리키는 리디렉션 URL의 IP 주소는 무엇입니까?

정답 : 50.87.149.90

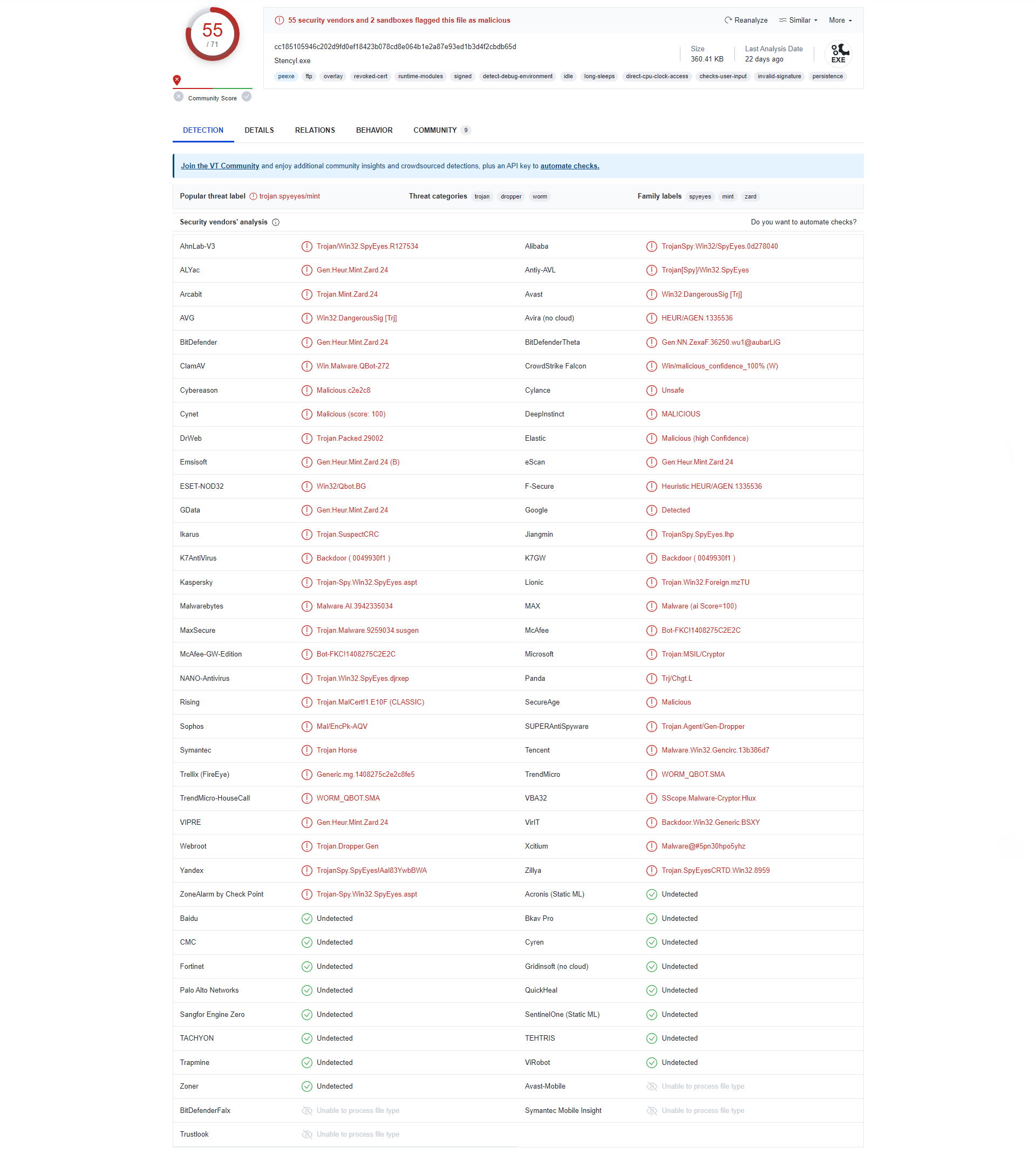

4) VirusTotal에 pcap을 제출하고 어떤 snort 경고가 트리거되었는지 확인합니다. 이 익스플로잇 킷이 무엇인지 알려주는 경고가 있습니까?

정답 :

EXPLOIT-KIT Sweet Orange exploit kit Adobe Flash exploit on defined port [32638]

EXPLOIT-KIT Sweet Orange exploit kit outbound payload detection [32640]

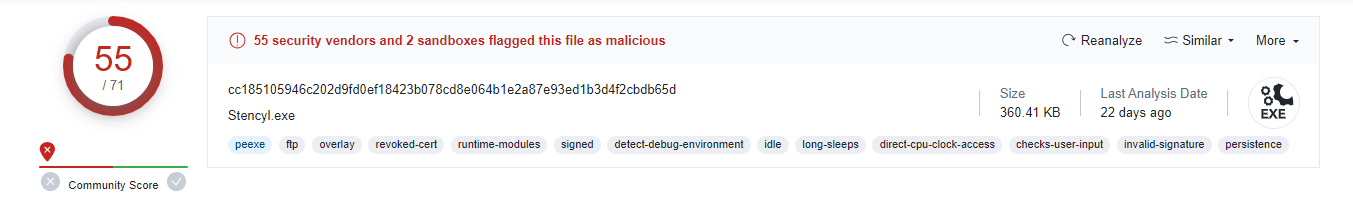

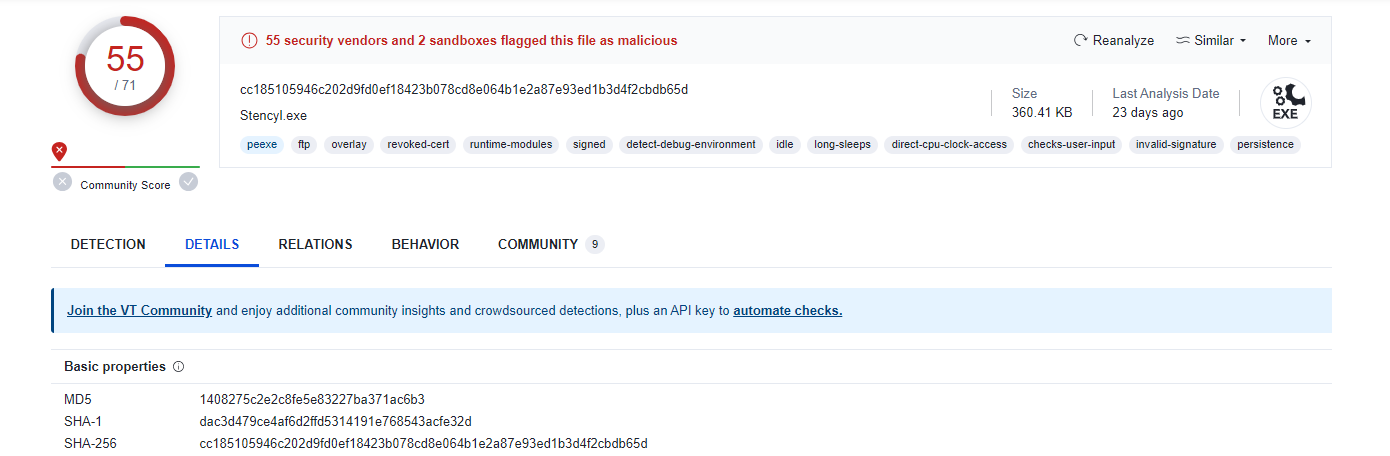

5) pcap에서 악성코드 페이로드를 추출합니다. MD5 또는 SHA256 해시는 무엇입니까?

정답 :

MD5 : 1408275c2e2c8fe5e83227ba371ac6b3

SHA-256 : cc185105946c202d9fd0ef18423b078cd8e064b1e2a87e93ed1b3d4f2cbdb65d

분석3

추가 질문:

1) Suricata를 사용하는 경우 익스플로잇 킷 트래픽에서 어떤 EmergingThreats 시그니처가 실행됩니까?

2) 이 EK에서 사용하는 익스플로잇(CVE)은 무엇입니까?

1) Suricata를 사용하는 경우 익스플로잇 킷 트래픽에서 어떤 EmergingThreats 시그니처가 실행됩니까?

정답 :

2) 이 EK에서 사용하는 익스플로잇(CVE)은 무엇입니까?

앞에서 발견한 Sweet Orange CVE로 검색 한 결과 CVE-2014-6332를 사용한 것을 알아냈다.

정답 : CVE-2014-6332

CVE-2014-6332 (Internet Explorer) and Exploits Kits